Гостевой вай фай что это

Что такое гостевой доступ в интернет в роутере

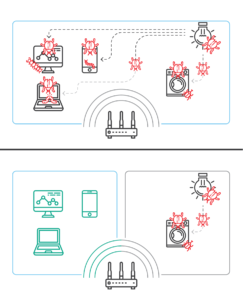

Наше поколение настолько сильно погрязло в интернете, что после приглашения гостей и приветственных слов сразу же можно услышать «А какой тут вай-фай и пароль?» Дав пароль от домашней сети своим друзьям, гостеприимный человек не всегда понимает, что гости могут вольно или невольно нарушить безопасность. Это может проявиться, например, в скачивании вредоносных программ или подключении к сети уже зараженных устройств, которые могут навредить всем остальным подключенным девайсам. Именно для предотвращения этого и был придуман гостевой доступ в интернет. В этой материале подробно будет рассказано, что такое гостевая сеть Wi-Fi в роутере, как настроить гостевой Wi-Fi и включить его.

Описание

Гостевая беспроводная сеть – это «паутина», позволяющая подключиться к установленному центру интернета и получить выход онлайн. При таком подключении устройства гостей будут изолированы от основной локальной ВС. Это позволит обезопасить личные данные при предоставлении доступа посторонним пользователям.

Например, в гости пришли друзья со своими смартфонами и попросили подключиться к интернету. В ЛВС хозяина содержится ценная информация, которая может быть украдена или повреждена вирусами, находящимися в памяти гостевых устройств. В таких случаях предлагается использовать Guest Wi-Fi.

Важно! Перед его настройкой следует проверить все последние обновления интернет-центра на предмет установки через веб-интерфейс роутера.

Назначение

Гостевая интернет-сеть помогает совместить в себе и гостеприимство, и безопасность. Она представляет собой отдельную точку доступа в интернет на хозяйском роутере. Через нее спокойно можно попасть в интернет, но нельзя получить доступ и навредить домашним устройствам. Это означает, что гости не потеряют связь со своими родными, а хозяин не поставит под угрозу свои личные данные, фотоархивы, документы.

Включение и настройка

Процесс создания отдельной точки доступа довольно прост. Для этого не потребуется проводить отдельный интернет или покупать второй маршрутизатор, платить поставщику за два доступа к сети. Все намного проще. Создать точку может тот же домашний роутер, который и раздает интернет. Чтобы активировать эту функцию, нужно перейти к его настройкам в веб-интерфейсе и сконфигурировать определенные параметры. Для этого следует:

Важно! На некоторых моделях роутеров гостевой режим начнет работать сразу же после задания имени беспроводной сети, но для безопасности всегда рекомендуется проверять все настройки дополнительно, установить пароль и шифрование, заблокировать доступ к локалке и так далее.

Почему IoT-устройства лучше подключать к гостевой сети

Гостевая сеть будет идеальным решением не только для людей, к которым ходит много гостей, но и для тех, кто активно пользуется всякими мультимедийными устройствами по типу смарт-tv, игровых приставок, «умных» бытовых приборов. Они более уязвимы к поступающим угрозам, чем компьютеры и ноутбуки. Во многом это основано на том, что у них нет встроенных защитных программ и антивирусов. Взлом таких приборов может предоставить доступ к основным устройствам с ценной информацией.

Превращение умного переключателя в спам-сеть ботов еще полбеды, но когда компьютер становится «зомби» под управлением злоумышленника на другом конце Земли, то это уже критично, ведь заражение ПК скорее всего означает то, что доступ к его жестким дискам уже открыт для хакера.

Именно поэтому все смарт приборы следует обособлять в отдельную локал-сеть. Она тоже может стать частью сети ботов и участвовать в атаках на сервера или майнить криптовалюту, но к основной сети доступ будет, а значит данные будут в большей сохранности.

Важно! Можно дать еще одну рекомендацию: целью создания ботнета или вирусов чаще всего становятся именно роутеры, поэтому стоит своевременно проверять наличие новых версий прошивки и устанавливать их с официального сайта поставщика или изготовителя оборудования.

Особенности настройки в роутерах разных производителей

Ниже будут даны краткие инструкции для обнаружения соответствующих настроек на роутерах различных производителей со своими особенностями и нюансами. Например, на популярном роутере Mikrotik (Микротик) можно настроить смс авторизацию для обеспечения безопасности.

TP-LINK

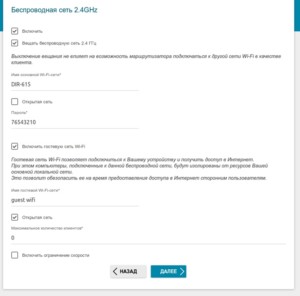

Для того чтобы найти необходимые настройки в маршрутизаторе TP-LINK, следует:

ZyXEL Keenetic

В маршрутизаторах этой фирмы нужно совершить следующие действия:

D-link

Настройка функционала гостевой точки доступа на роутерах D-link осуществляется так:

Важно! Если роутер настраивается первый раз или после сброса до заводских настроек, то проделать это поможет мастер настройки, в котором есть все необходимые функции.

В статье была разобрана гостевая сеть Wi-Fi, что это и как сделать гостевой Wi-Fi на роутерах от известных производителей своими руками. Также стоит сказать, что такие режимы работы хорошо функционируют и на прошивках OpenWRT UNIX-подобных систем.

Что такое гостевая сеть Wi-Fi в роутере и как ее настроить?

Привет! Когда приходят гости, каждый раз я слышу одну и ту же фразу: «Скажи пароль от Wi-Fi, а то не хочется тратить мобильный трафик». Знакомая ситуация? Уверена, что многим! Конечно, что такого, пусть сестра, брат или близкий друг попользуются. Уж им то можно доверять!

Но дело еще вот в чем. А вдруг чужой смартфон уже заражен вирусом? А что если кто-то скачает вредоносную программу? В таких ситуациях может пострадать локальная сеть (коммуникационная система, группа домашних устройств, объединенных друг с другом). Чтобы обезопасить сетевое оборудование, личные данные, можно использовать функцию «Гостевая сеть». Что это такое, как настроить на разных роутерах – все это я расскажу сегодня.

Общая информация

Сначала разберемся, что такое «гостевая Wi-Fi сеть», зачем она нужна? Это еще одна, дополнительная точка доступа на маршрутизаторе (на некоторых устройствах можно настроить несколько гостевых Wi-Fi). Она также имеет имя (SSID) и ключ безопасности (пароль).

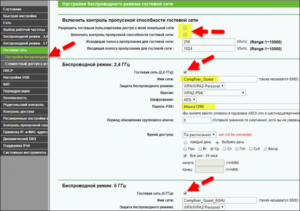

У двухдиапазонных роутеров можно настроить 2 гостевых Вай-Фай: на частоте 2,4 и 5 ГГц.

Все домашние устройства (смартфоны, планшеты, ноутбуки, телевизоры, принтеры и другое) подключаются к одной точке доступа. Все это – есть домашняя локальная сеть. Гостевая же предоставляет выход в Интернет, но не дает попасть в домашнюю.

Если ваш роутер поддерживает опцию, настройте дополнительную точку доступа и смело разрешайте пользоваться сторонним клиентам. Также рекомендуется подключать к ней более уязвимые домашние устройства – умный чайник, телевизор, розетки с Wi-Fi, игровые приставки и т. д.

Смарт-техника часто подвергается хакерским атакам. Подключив ее к гостевому Wi-Fi, вы максимально обезопасите сетевое оборудование и личные файлы от вирусов и кражи.

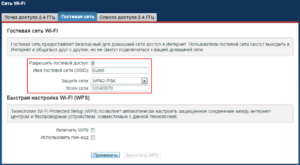

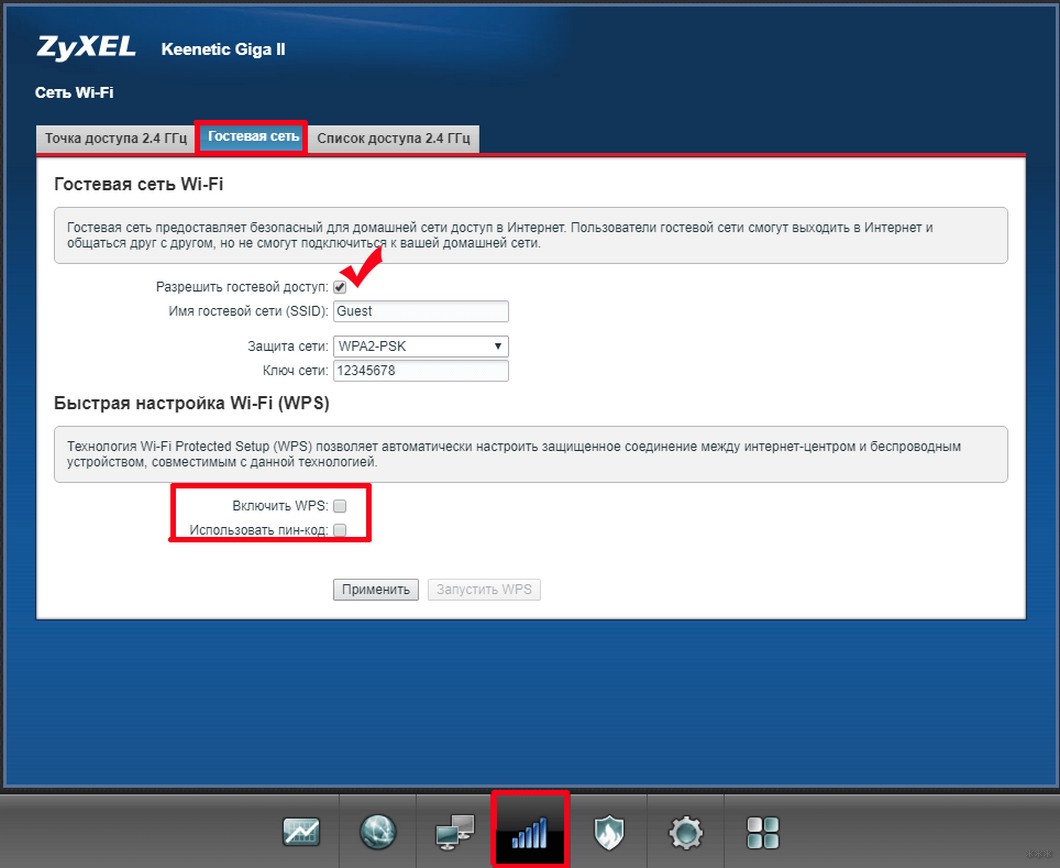

ZyXel Keenetic

Дополнительную беспроводную точку доступа можно сделать на любом роутере этого производителя, даже на дешевом. Настройка гостевой сети на ZyXel Keenetic:

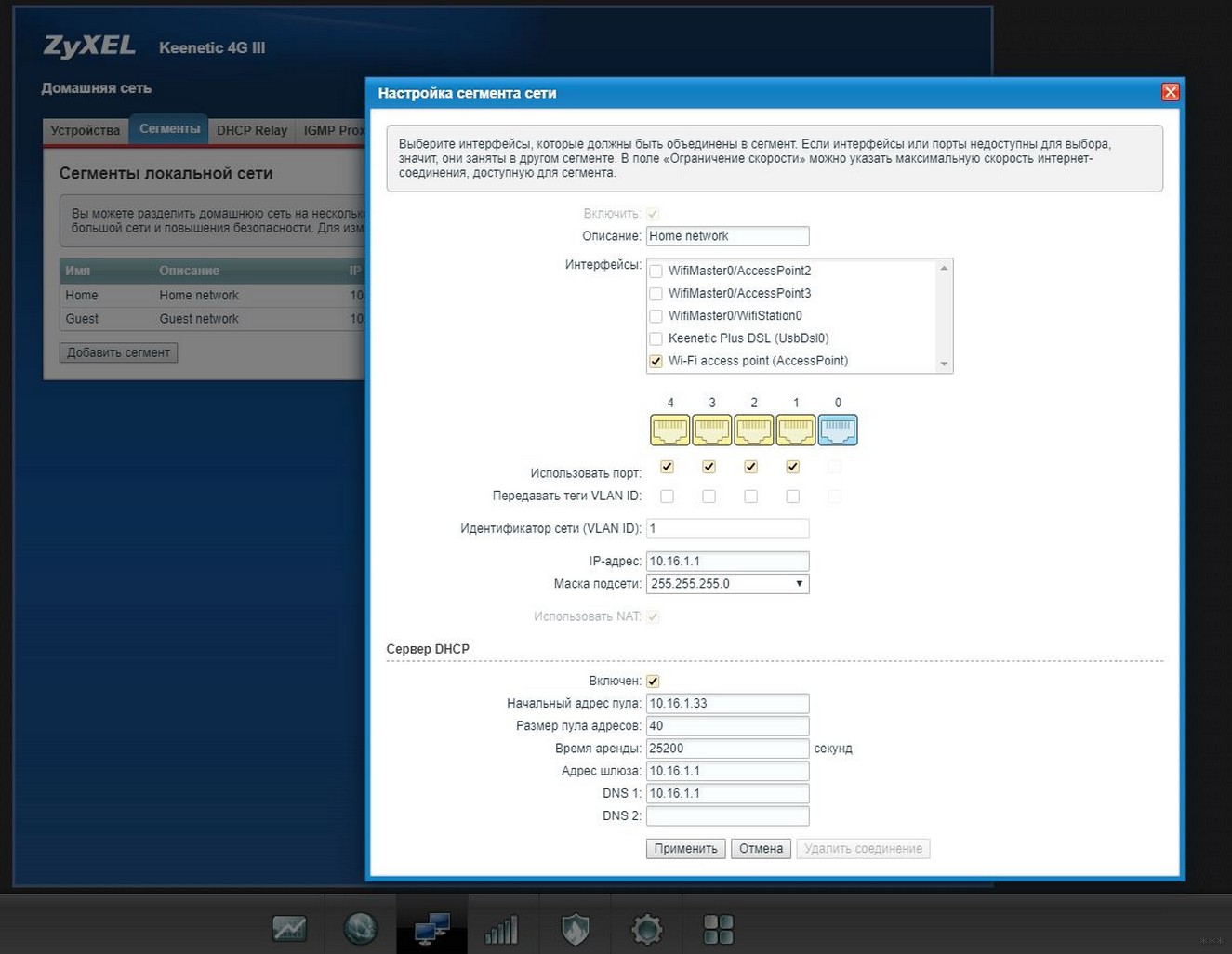

Что еще интересного. Можно изменить некоторые параметры. Для этого в меню «Домашняя сеть» нужно зайти на вкладку «Сегменты». Выберите строку с именем «Guest», откроется страница для конфигурации параметров.

Здесь вы увидите, что у дополнительной точки доступа отличается IP адрес. Этот пункт и маску подсети лучше не трогайте. Проверьте наличие галочки у строки «Использовать NAT». Обратите внимание, что можно установить ограничение скорости для подключившихся к гостевому Wi-Fi.

Если включить функцию «Разрешить доступ к интернет-центру», пользователи смогут зайти в ВЕБ-интерфейс роутера. Пункт «Размер пула адресов» определяет максимально доступное количество подключений.

Также проверьте, включен ли сервер DHCP, иначе гостевые клиенты не будут получать IP при подключении к роутеру.

Также можно посмотреть инструкции в формате видео:

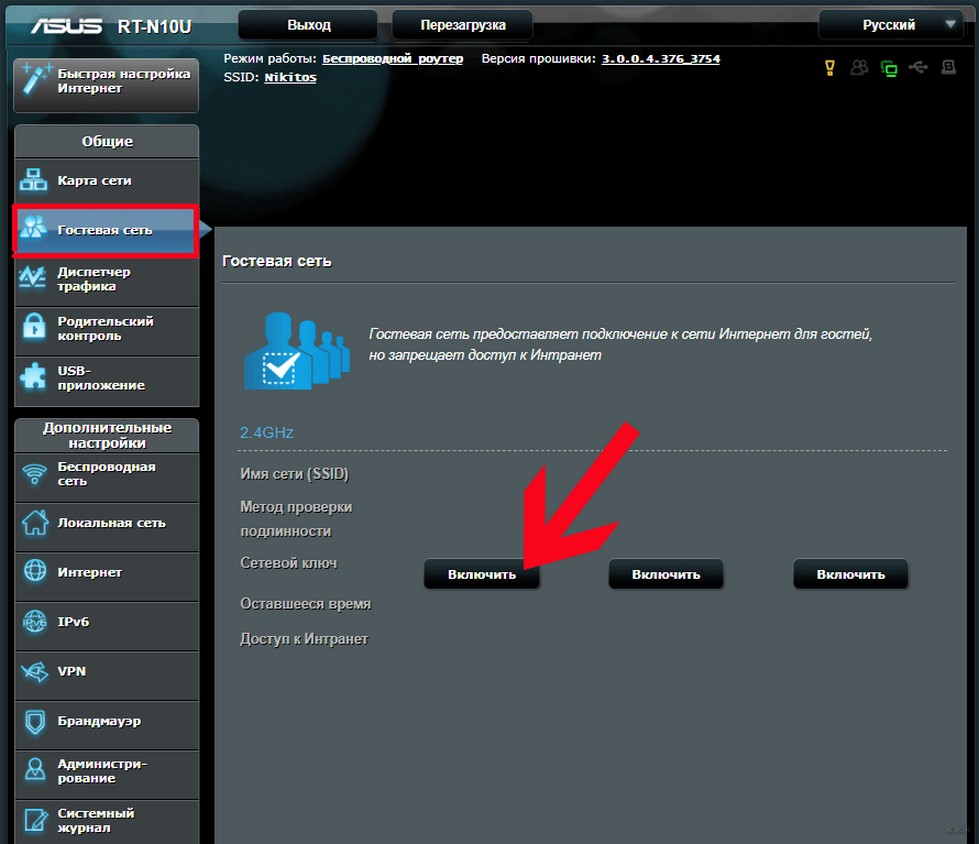

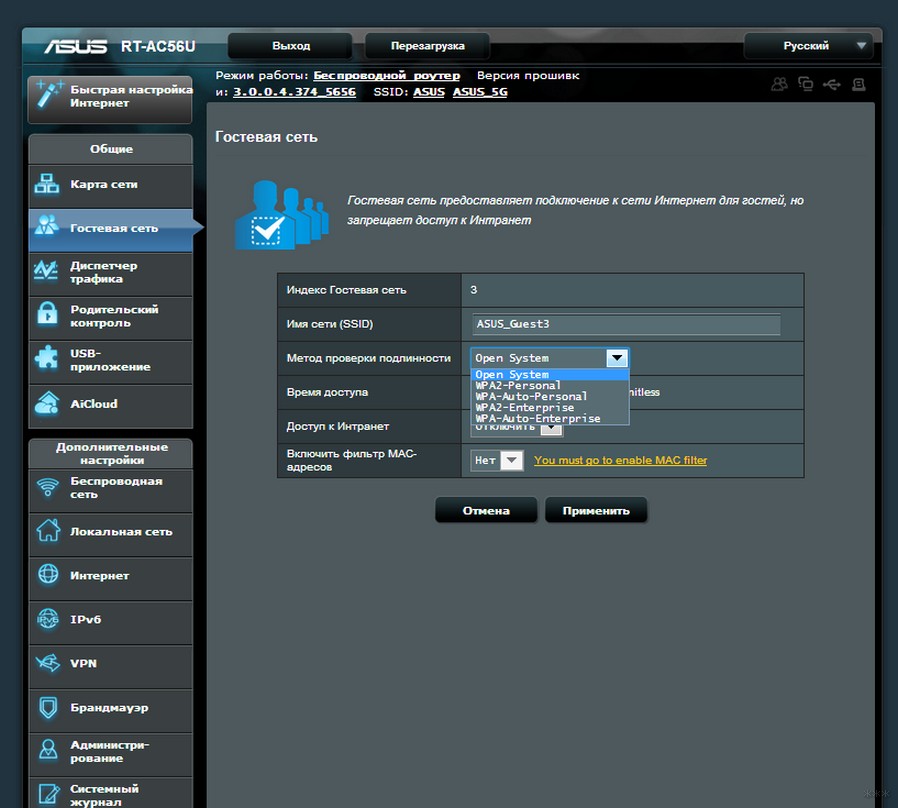

На маршрутизаторах этой фирмы настройки гостевого Вай-Фай просты и понятны. Кстати, на многих устройствах ASUS можно настроить до 3 дополнительных точек доступа.

Вот простое руководство:

Обратите внимание на странный пункт «Доступ к Интранет» (да-да, я не ошиблась). Предполагаю, это доступ к локальной сети. Также не включайте фильтрацию по MAC адресам.

TP-Link

Для этих роутеров я напишу 2 инструкции – для старого (зеленого) интерфейса и нового (голубого). Первые действия одинаковы. Заходим в «админку»: IP адрес 192.168.0.1 или tplinkwifi.net, данные для авторизации – admin в оба поля (если вы не меняли).

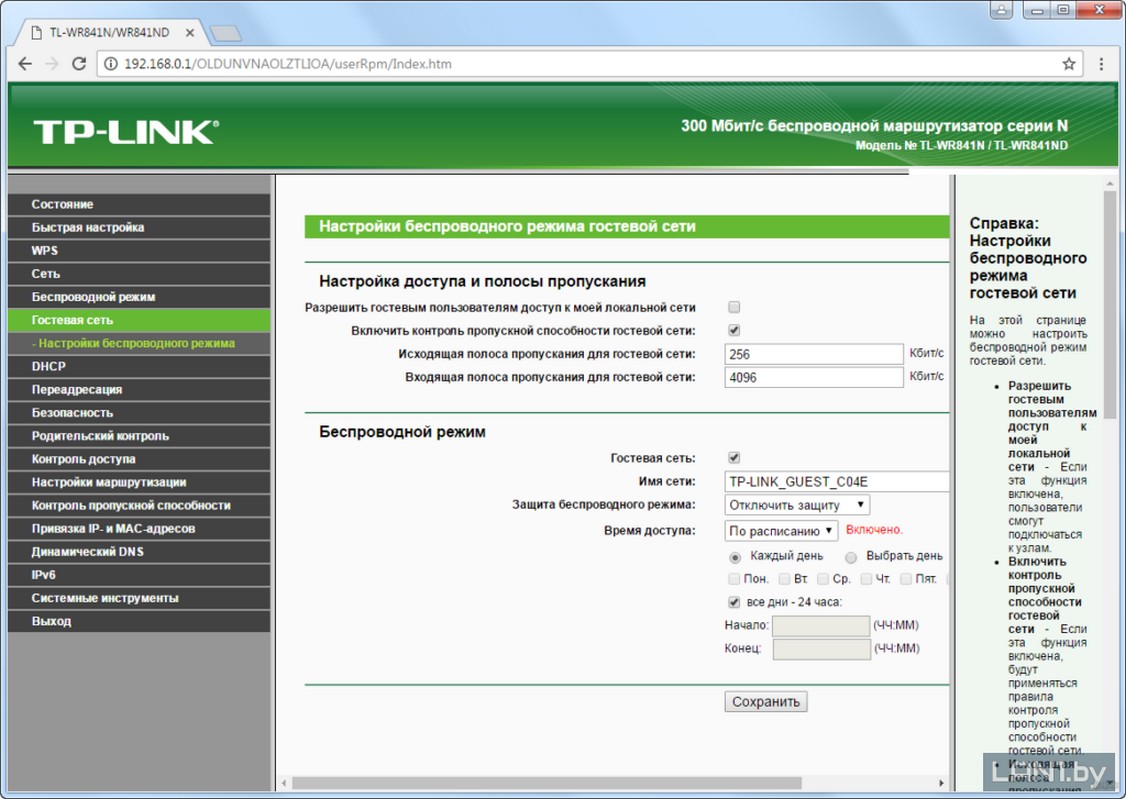

Старая панель администратора

Чтобы создать дополнительную точку доступа Wi-Fi, слева находим меню «Гостевая сеть» и заходим в раздел «Настройки беспроводного режима…». Далее по пунктам:

Если роутер DUAL-BAND (двухдиапазонный), такие же настройки выполняются для второй частоты.

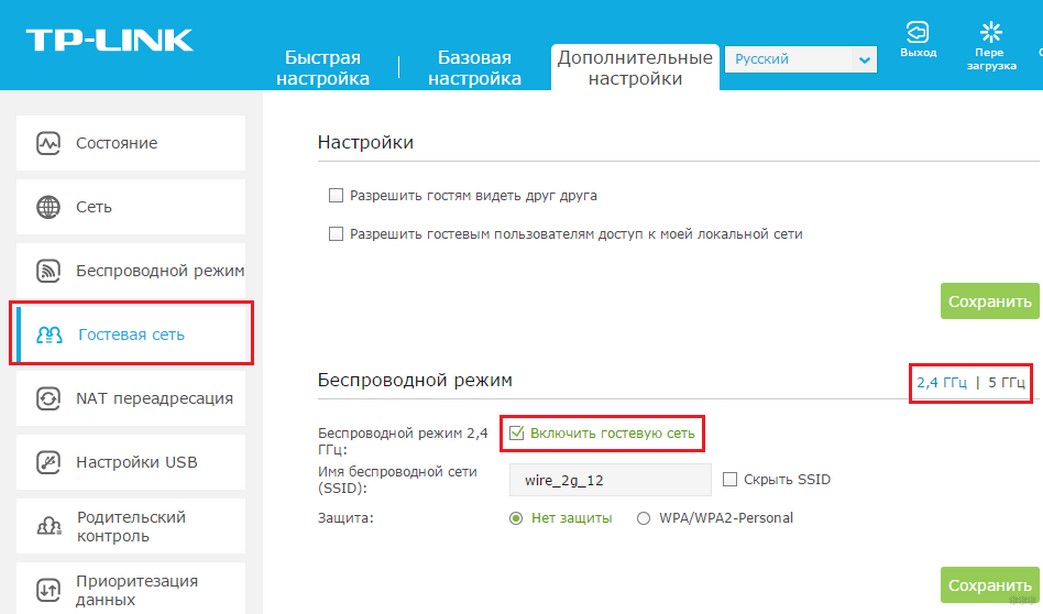

Новый ВЕБ-интерфейс

А теперь расскажу, как настроить гостевую сеть Wi-Fi на новых моделях:

Удивило то, что в старом интерфейсе настройки расширенные, а тут просто включаем и все. Ну да ладно.

Если кто-то искал настройку для роутеров MikroTik, смотрите следующее видео:

Вот и все, что я хотела рассказать. Берегите свои личные данные, но разрешайте друзьям пользоваться своим Wi-Fi без опасений! Как говорится – и волки сыты, и овцы целы!

Гостевая сеть WiFi-что это такое и как ее настроить

Приходя в гости, друзья чуть ли не с порога спрашивают пароль от Wi-Fi. В таких ситуациях гостеприимные хозяева без раздумий дают пароль от своей домашней сети, забывая о безопасности. Многие люди даже не понимают, какие последствия их могут ожидать.

Что такое гостевая Wi-Fi сеть?

Гостевая сеть – это дополнительная Wi-Fi сеть маршрутизатора, которая нужна для обеспечения интернет-подключения гостям, посетителям, клиентам и так далее. Создать гостевую сеть можно практически на любом роутере, отдельный маршрутизатор для этого не нужен. В некоторых ситуациях без такой сети не обойтись, так как это напрямую связано с конфиденциальностью и безопасностью.

Зачем нужна гостевая Wi-Fi сеть?

Гостевая Wi-Fi сеть – это совершенно отдельная точка, с помощью которой гость сможет получить доступ к всемирной паутине, но никак не доберется к основной сети. В том случае, если кто-то из посетителей занесет вирус на свой смартфон, на ваших устройствах, подключенных к основной Wi-Fi сети, это никак не отразится.

Однако если гость «поймает» вирус во время подключения к основной Wi-Fi сети, возникнет риск повреждения или кражи конфиденциальных данных со всех устройств, подключенных к той же сети. Гостевую сеть в основном используют в кафе, торговых центрах и других общественных местах. Но и дома она может быть полезна.

Как включить и настроить гостевую Wi-Fi сеть?

С созданием гостевой сети сможет справиться даже неопытный пользователь. Для этого не нужна помощь интернет-провайдера или новый дорогостоящий роутер. Скорее всего, подобная функция поддерживается вашим роутером, нужно только зайти в настройки и активировать ее.

Чтобы включить гостевую сеть, в первую очередь необходимо соединить роутер с ПК или ноутбуком с помощью кабеля, а затем узнать IP-адрес роутера. У разных моделей роутеров адреса отличаются. Узнать точный IP вашей модели роутера можно в инструкции или на наклейке, которая располагается на задней стороне роутера.

Логин и пароль можно найти на самом роутере, на наклейке сзади. Там указан заводской логин и пароль.

После того, как вам удалось попасть в веб-интерфейс роутера, действовать нужно следующим образом:

Далее нужно сохранить все внесенные изменения и выйти из настроек роутера. Важно не только создать гостевую сеть, но и подключить к ней нужные устройства. Например, если у вас дома есть умный чайник или приставка, подключать их к основной Wi-Fi сети не рекомендуется.

Что такое IoT–устройства и почему стоит подключать их именно к гостевой Wi-Fi сети?

Гостевая сеть нужна не только для посетителей общественных мест, она также необходима, если вы пользуетесь различными «умными» устройствами, которые нужно подключать к интернету. В список IoT–устройств входят все подключенные к интернету приборы, которыми можно управлять удаленно:

Настоятельно рекомендуется подключать такие устройства именно к гостевой сети. Это связано с тем, что подобные устройства намного более уязвимы, чем ПК и смартфоны. Если подключать IoT–устройства к основной домашней Wi-Fi сети, в случае ее взлома мошенники смогут получить доступ к данным на других устройствах, подключенных к той же сети (ноутбук, компьютер, смартфон и т.д.).

Подключая IoT–устройства к гостевой Wi-Fi сети, вы обеспечиваете дополнительную защиту. Даже если злоумышленник взломает устройство вроде «умной» лампочки, он не сможет получить доступ к вашим личным данным, хранящимся на персональном компьютере.

Выводы и советы

Гостевую сеть в основном используют в целях обеспечения дополнительной безопасности. Зараженный вирусом смартфон, подключенный к гостевой Wi-Fi сети, не сможет причинить вред вашим личным устройствам, которые подключены к основной Wi-Fi сети. Даже если вы редко принимаете гостей, стоит создать гостевую Wi-Fi сеть для своих IoT–устройств, которые являются более уязвимыми и могут помочь злоумышленникам получить доступ к конфиденциальным данным.

Пожалуйста, оставьте свои отзывы по текущей теме статьи. За комментарии, лайки, подписки, отклики, дизлайки низкий вам поклон!

Пожалуйста, опубликуйте ваши отзывы по текущей теме статьи. За комментарии, подписки, отклики, лайки, дизлайки низкий вам поклон!

Делаем гостевую Wi-Fi сеть в ВУЗе, часть 2. Функции для гостевой Wi-Fi сети

При расширении зоны действия Wi-Fi увеличением числа точек доступа, управляемых шлюзом Zyxel VPN300 (сначала был Zyxel UAG5100), увеличилось количество гостей и проблемы начались в час пик со скоростью интернета, открытием сайтов, шустростью сёрфинга. Уже не успевал мониторить/конфигурировать комплекс и оперативно реагировать на заявки.

Помощника не дали, как это своими силами лечилось и чем настраивалось, делюсь опытом для всех и проведу краткую экскурсию по функциям.

Вот и вот мои предыдущие статьи. В конце текста информация обо мне.

Будут рассмотрены функции

на шлюзах Zyxel:

на коммутаторах Zyxel:

Вообще, проблемы начались ещё при UAG5100, поэтому сначала с ним были настроены функции, опробованы в реальных условиях и реально помогло. Поэтому, когда получили VPN300, эти же функции активировал на нём и всё отлично работает. Уже не помню, когда гости последний раз не могли получить фотку или отправить письмо.

Функции на шлюзах Zyxel

1) Ограничение скорости в профиле SSID – ограничивает скорость каждому гостю, подключённого к точке доступа, управляемой шлюзом (рис.1).

Блокировка трафика Intra-BSS – запрещает перекрестный трафик в сети внутри SSID на одной точке доступа (ТД) (рис.1).

На автономные и ТД Nebula правила не действуют, только на управляемые шлюзом ТД.

ограничили скоростью любителей покачать торренты или просмотром 4К на телефоне при медленном интернет-канале провайдера.

блокируется рассылка трафика от соседних телефонов в пределах одной ТД. После этого устройства Wi-Fi уже не так много мусора получают от соседей. Сёрфинг стал шустрее и соседи на ТД не пингуются.

ограничивается рассылка трафика от гостевых устройств в пределах шлюза. Сёрфинг стал шустрее, ТД и соседи на разных ТД не пингуются, кроме тех, кто внесён в белый список;

значительно повысилась отказоустойчивость сети.

3) Привязка IP/MAC-адресов – шлюз проверяет связку IP-MAC со своей базой выданных IP при поступлении запросов (рис.3). Пользователь не сможет вручную назначить своему компьютеру другой IP-адрес и использовать его для подключения к шлюзу.

Итог: бывают кулхацкеры, сканируют сеть и ставят себе чужие IP или чайники с статическими IP на ноутбуках и долбят всю сеть в поисках домашнего сетевого диска с IP 192.168.1.2. Шлюз препятствует их несанкционированному вмешательству и незамедлительно сообщает на e-mail (п.13) и в логи, успеваем принять меры по блокировке таких гостей.

4) BWM (Bandwidth Management) – управление пропускной способностью (рис.4). Ограничение скорости силами шлюза любому подключённому устройству/учётке/подсети или группе устройств/учёток/подсетей.

В гостевой Wi-Fi сети всем неавторизованным (их много) ограничиваем скорость до минимума (например, 256 кбит/с), чтобы не заваливали агрессивными запросами (куча вкладок в браузере, вирусы, обновления), но разрешаем повышенные скорости до внешних серверов авторизации, для быстрой загрузки страницы авторизации. Далее, всем авторизованным выставим комфортные скорости, а VIP-персонам безлимит.

ВНИМАНИЕ! VIP-персоны с безлимитными скоростями упрутся в установленные ограничения скоростей в профиле SSID (рис.1), поэтому в профиле SSID выставляем максимально безопасные ограничения (30 мбит/с), чтобы VIP-персоны всю полосу на одной ТД не заняли.

Правилам можно применить расписание, к примеру, ночью авторизованным ещё выше скорости выделять.

Функционал очень широкий и понятный. Разберётесь. Подойдёт сетям с автономными и ТД Zyxel Nebula.

Итог: обезопасили гостевую сеть от агрессивных Wi-Fi устройств неавторизованных гостей, которые не собираются проходить авторизацию и засоряют её. И умеренно ограничиваем скорость большому количеству авторизованных во избежание перегруза интернет-канала.

5) Контроль сессий – ограничение количества сессий гостям (рис.5).

Например, делаем так (правила действуют снизу вверх):

Правило №1. Для авторизованных телефонов и ноутбуков поставим 384, вполне хватает для спокойного сёрфинга, чтения новостей, просмотра роликов;

Правило №2. При использовании внешнего сервиса авторизации разрешим 1024 сессий на внешние серверы авторизации;

Правило №3. Неавторизованным поставим 256, чтобы не заваливали агрессивными запросами (куча вкладок в браузере, вирусы, обновления).

Итог: ещё раз обезопасили гостевую сеть от агрессивных Wi-Fi устройств неавторизованных гостей, которые не собираются проходить авторизацию, но при этом засоряют её.

гибкая возможность назначить различным устройствам авторизацию как встроенный биллинг, внешний сервис или не требовать авторизацию у устройств, неспособные пройти авторизацию (телевизоры; терминалы, кассовые аппараты, активация новых Apple; Windows);

немаловажен ещё момент, а если внешний сервис не будет доступен? Тогда всем включаем встроенный биллинг и ресепшн по предварительной записи раздаёт ваучеры по паспорту (постановление Правительства РФ №758 от 31 июля 2014 года). Очень удобно и полная отказоустойчивость 24/7 при активном заселении гостей или перед началом конференции.

Активируется платной лицензией «Управление хот-спотами (биллинг)» на шлюзах Zyxel линейки VPN (все); USG Flex (200/500/700). Функционал отсутствует у USG Flex 100/100W и всей линейки ATP.

Метод аккаунтинга (Рис.7-1):

Без накопления (Time-To-Finish) – при первой авторизации по учётке, запускается таймер учёта оставшегося времени и учётка аннулируется по истечении выданного времени с момента первой авторизации, вне зависимости от использования интернета. Например, в 9 утра авторизовались по учётке с тарифом «2 часа», поработали полчаса и вышли из учётки (logoff), она всё равно она аннулируется в 11 часов. Квоты на скачивание/отправку в мбайт/гбайт недоступны в этом методе.

Накопление (Accumulation) – при первой авторизации по учётке, запускается таймер учёта времени работы в интернете и учётка аннулируется при израсходовании выданного времени с момента первой авторизации. Например, в 9 утра авторизовались по учётке с тарифом «2 часа», поработали полчаса и вышли из учётки (logoff), таймер приостановится и возобновит учёт времени при повторной авторизации и так до повторного логоффа, или срабатывания таймаута неактивности, или полного истечения выданного времени. Квоты на скачивание/отправку в мбайт/гбайт доступны в этом методе.

Накопительная учётная запись будет удалена через ХХ дней – не до конца использованные учётки в любом случае будут удаляться через ХХ дней с момента первой авторизации.

Создание профиля биллинга (тарифного плана) (рис.7-2).

«Цена», можно 0 выставить;

«Период времени» устанавливается в минутах, часах и днях (это сутки);

«Тип квоты», «Всего» или «Загрузить/скачать» устанавливается в МБайтах и ГБайтах;

«Ограничить полосу пропускания», устанавливается в кбит/с.

Если перед конференцией много посетителей набралось, за один этап можно сгенерировать до 50 учёток по выбранному тарифу (кнопка A, B или C), распечатать на обычном А4 принтере прям из браузера и выдать. При бОльшем количестве посетителей, процедуру генерирования учёток повторить (рис.7-3).

если интернет медленный (USB-модем и т.д.) и не хватает гостям, их можно ограничить скоростями, квотами или временем в тарифах «А». Быстрые тарифы «B» сделать платными. Тарифы «С» безлимитными;

при отсутствии или недоступности внешнего сервиса авторизации или сотовой связи всегда можно перестраховаться включением встроенного сервиса авторизации по ваучерам;

любой гость с ваучером может зайти на http://6.6.6.6 (настраивается в п.6, рис.6) и узнать оставшееся время, квоты.

Один из нескольких случаев, как функционал биллинга выручил.

Перед началом крупной конференции «Безопасность в ИТ» внешний сервис авторизации упал и никто не мог авторизоваться, а гости съехались чуть ли не со всей России и всем нужен был бесплатный Wi-Fi. Экстренно переключили шлюз на встроенную авторизацию по ваучерам (п.6, рис.6), распечатали 500 ваучеров и спокойно раздали всем желающим по записи. Недовольных и позора не было. Поэтому наличие встроенного сервиса авторизации с термопринтером очень критично.

Ненадёжный внешний сервис авторизации поменяли на надёжного, пока ни разу не подводил, но всё равно в запасе всегда должен быть встроенный сервис авторизации, мало ли что.

8) Менеджер принтеров – управление принтерами для распечатки ваучеров (рис.8).

Активируется платной лицензией «Управление хот-спотами (биллинг)» на шлюзах Zyxel линейки VPN (все); USG Flex (200/500/700). Функционал отсутствует у USG Flex 100/100W и всей линейки ATP.

Поддерживает принтеры только Zyxel SP350E. Для распечатки ваучеров не требуется доступ к веб-управлению шлюза, достаточно нажать на термопринтере на нужную кнопку с тарифом (создаются в п.7) и распечатается ваучер с реквизитами. Русские символы не поддерживает. Кодировка текста у ваучера UTF-8. Обходились транслитом.

всего одна кнопка нажимается для распечатки ваучера, не требует наличие ПК и обучение персонала.

9) Ресурсы без аутентификации – разрешение посетить сайты без авторизации (рис.9).

Итог: разрешаем гостям заходить на собственные сайты заведения (навигация, расписание, реклама, прейскурант цен), не требуя авторизацию. Они будут отображаться на выскакивающей странице авторизации. При попытке гостя зайти на сторонние сайты, ему снова выскочит страница авторизации.

10) Расписание – установка времени включения/отключения какого-нибудь профиля (рис.10). Например: радиопрофили точек доступа, SSID, маршрутизации, направления интернет-трафика к другому провайдеру, патруля приложений (отсутствует у моделей VPN), правила файрволла, BWM и т.д.

Итог: в ночное время можно отключить радиопрофили и интернет от «нехороших» гостей, кулхацеров, если это не гостиница. Или перенаправить трафик к другому провайдеру, у которого ночной тариф безлимитный и скорости больше. Или выключать ограничение скоростей в BWM.

11) WWW – доступ к шлюзу (рис.11).

В «Контроль доступа админов» добавляем правило, выбираем зону с Wi-Fi гостями и выставляем deny для гостевых подсетей.

Итог: перестрахуемся, запретив авторизацию админам на шлюз из гостевой Wi-Fi подсети. Андроиды последних версий автоматически предлагают зайти на роутер и гости подбирают пароль к шлюзу.

12) Ежедневный отчёт по E-Mail – отправка графического отчёта по E-Mail за прошедшие сутки (рис.12-1).

Отчёт читабельный и информативный, 15 шт графиков и почти 80 таблиц со статистикой внешних и внутренних интерфейсов, включая список стран, по которым было скачивание/отправка трафика. Чтобы не утруждать скроллингом отчёта, прикреплю пару скриншотов из отчётов (рис.12-2):

Итог: ежесуточно на электронную почту приходит отчёт, по ней понимаем, что гостевая сеть работает, не зависла, гости сидят в интернете. Значительно упрощает мониторинг и экономит время. Пока едешь на работу, знакомишься с отчётом в почтовом клиенте телефона и делаешь вывод, что всё нормально работает, нет острой необходимости по прибытии на рабочее место делать обход (проверку) гостевой Wi-Fi сети, если очень занят.

13) Настройка лога с оповещением – отправка событий на сислог сервер, флешку и двум E-Mail (рис.13-1).

Выручает отправка логов (alert) сразу на E-Mail, настроенного на телефоне, на нём входящие письма сигнализируются. Чаще всего приходят такие категории:

Аутентификация – неудачные авторизации, блокировка Wi-Fi гостевого устройства после нескольких неудачных попыток авторизоваться. Сразу узнаем, что с такого-то IP пытаются подобрать пароль к логину admin или к другим.

Security Policy Control – в файрволле при установке в правиле параметра “log alert”, на почту придут оповещения о появлении трафика, по которому правило начинает работать. К примеру, сразу узнаем, что «нехорошие» гости прощупывают шлюз на наличие открытых портов и других, даже если закрыты.

CAPWAP – состояние ТД (дисконнект, перезагрузка и т.д.). Сразу узнаем, что такая-то ТД нештатно отключилась и принимаем меры.

На рис.13-2 отображены оповещения о дисконнекте ТД (слева), неправильном вводе пароля (в центре) и запросе на подключение на 22 порт шлюза (справа).

после оповещения о дисконнекте точки доступа действуем на опережение, не тратим время на анализ заявок, как «почему телефоны у гостей не находят SSID». Очевидно, что 99% причин – это аварийное отключение подачи электричества PoE коммутатору;

благодаря мгновенному оповещению, всегда в курсе что происходит с гостевой сетью и понимаем, что за проблемы у гостей. Реально помогает работе с комплексом.

Примечание: почему на обоих скриншотах (рис.12-2 и рис.13-2) фигурирует Zyxel UAG5100? В дни написания статьи параллельно проводился эксперимент с Zyxel VPN300 для нового проекта. Для чистоты эксперимента и чтобы не мешать Wi-Fi гостям, временно перекинул точки доступа с VPN300 на резервный UAG5100, но функции роутера и авторизации гостей оставил у VPN300. По окончании экспериментов все ТД верну на VPN300. В принципе, в показанных скриншотах нет разницы между UAG5100 и VPN300.

Функции на коммутаторах Zyxel

Нажимаем на Status, затем Neighbor:

Получаем список подключённых (Remote) PoE устройств, которые можем перезагрузить (кнопка Cycle) или сбросить (кнопка Reset) до дефолтного состояния или зайти по забытому IP на него (рис.14-2).

Итог: актуально, если применил конфиг с ошибкой (к примеру, перепутал VLAN ID) и ТД перестала отвечать или зависла. Как теперь её сбросить или перезагрузить, если она на высоком потолке или нет времени выехать на объект? Поэтому Neighbor выручал сбросом или перезагрузкой.

Текст уже большой стал. Закругляюсь. Для учебных заведений очень полезны функции шлюза как контентная фильтрация; патруль приложений; Гео-IP.

Финальный итог и почему выбрал Zyxel?

Часть функций относится к работе с трафиком — это работа шлюза и такое отсутствует в программных контроллерах Wi-Fi. Вот почему так нужен встроенный Wi-Fi контроллер в железке-шлюзе. Городить комплекс из железок (шлюз, МСЭ, контроллер) дороже, хлопотно и каждый узел настраивать, это требует время, покупку стойки с ИБП, сплит-систему.

Вы скажете, так надёжнее! Но у шлюзов Zyxel есть функция резервирования шлюза «Device HA Pro». Проще два одинаковых шлюза купить и поднять резервирование между ними, всё равно они негабаритные.

Вы заметили, что ни разу не обращался к CLI (ввод текстовых команд). Всё настраивается на веб-странице, упрощается настройка/мониторинг шлюза для опытных пользователей или молодых ИТ-специалистов. Провайдерские знания не потребуются. Многое можно сделать на планшете, не заморачиваясь вводом длинных команд.

Для гостевой Wi-Fi сети с роумингом и авторизацией очень сложно найти с вышеперечисленными функциями универсальный шлюз у других вендоров в силу отсутствия подробных характеристик и гидов и по разумной цене. Найти у них совместимые ТД оказалось большой проблемой, как искал их, читайте тут. Поэтому рекомендую любые управляемые ТД Zyxel со шлюзами USG Flex / VPN / частично ATP (ATP не поддерживает биллинг и термопринтеры). Список управляемых ТД, поддерживаемые шлюзом, указывается в конце документа характеристик шлюза. Например, тут. Ещё прошу обратить внимание, как понятно и чётко перечислены функции шлюза, что внушает доверие перед покупкой.

Сохраняйте экосистему Zyxel. Бесплатная утилита ZON найдёт Zyxel в своей подсети, списком отобразит и оттуда сигнализацию (Locator) запустит, сбросит или прошивку обновит. С ней значительно проще, легче и комфортнее работается. Теперь вполне справляюсь в одиночку.

Не игнорируйте коммутаторы Zyxel с PoE, есть с индикацией нагрузки PoE на лицевой панели, упрощают работу с инфраструктурой.

Хотите это обсудить? Поспорить? Пишите в комментариях, а также общайтесь со мной и другими практикующими специалистами Zyxel в телеграм-канале https://t.me/zyxelru.