маршрутизатор запускает общие сетевые службы что делать

Безопасность маршрутизатора уязвима: вот как это исправить

Большинство маршрутизаторов имеют шлюза, используемых домашними клиентами, крайне небезопасны, и некоторые маршрутизаторы настолько уязвимы для атаки, что их следует выбросить, сказал эксперт по безопасности на конференции Hacker X Hacker в Нью-Йорке.

Horowitz рекомендовал, чтобы потребители, ориентированные на безопасность, вместо этого обновлялись до коммерческих маршрутизаторов, предназначенных для малого бизнеса, или, по крайней мере, разделяли их модемы и маршрутизаторы на два отдельных устройства. (Многие блоки «шлюза», часто предоставляемые провайдерами интернет-услуг, действуют как оба). В случае отказа от этих вариантов Horowitz дал список мер предосторожности, которые могут предпринять пользователи.

Проблемы потребительских маршрутизаторов

Маршрутизаторы являются важными, но незавершенными рабочими устройствами современных компьютерных сетей, однако мало кто из домашних пользователей понимает, что они компьютеры, и у них собственные операционные системы, программное обеспечение и уязвимости.

Horowitz отметил, что многие устройства домашнего домоустройства не сообщают пользователям, когда станут доступны обновления прошивки, хотя эти обновления необходимы для исправления дыр в безопасности. Некоторые другие устройства не будут принимать пароли длиной более 16 символов.

Миллионы маршрутизаторов по всему миру имеют сетевой протокол Universal Plug and Play (UPnP), который включен в портах, обращенных к Интернету, что подвергает их внешней атаке.

Другой проблемой является протокол администрирования домашней сети (HNAP), инструмент управления, обнаруженный на некоторых маршрутизаторах потребительского класса, который передает конфиденциальную информацию о маршрутизаторе через Интернет по адресу http: // [IP-адрес маршрутизатора] / HNAP1 / и предоставляет полный контроль для удаленных пользователей, которые предоставляют административные имена пользователей и пароли (которые многие пользователи никогда не меняют с заводских настроек по умолчанию).

В 2014 году маршрутизатор-червь под названием The Moon использовал протокол HNAP для идентификации уязвимых маршрутизаторов Linksys, к которым он мог распространяться. (Linksys быстро выпустила прошивку).

Затем есть сетевой порт 32764, который обнаружил французский исследователь безопасности Элои Вандербекен в 2013 году, который был спокойно поставлен на шлюзах маршрутизаторов, продаваемых несколькими крупными брендами. Используя порт 32764, любой пользователь в локальной сети, включающий в себя ISP пользователя, может полностью управлять администратором маршрутизатора и даже выполнять сброс настроек без пароля.

Порт был закрыт на большинстве затронутых устройств после раскрытия информации Vanderbeken, но позже он обнаружил, что его можно легко открыть с помощью специально разработанного пакета данных, который может быть отправлен провайдером.

Как заблокировать домашний маршрутизатор

Horowitz сказал, что первым шагом к обеспечению безопасности домашнего маршрутизатора является то, что маршрутизатор и модем не являются одним устройством. Многие интернет-провайдеры арендуют такие устройства для клиентов, но они не смогут контролировать свои собственные сети.

Затем Horowitz рекомендовал, чтобы клиенты покупали недорогой Wi-Fi / Ethernet-маршрутизатор коммерческого класса, такой как Pepwave Surf SOHO, который продается по цене около 200 долларов США, а не дружественный к потребителю маршрутизатор, который может стоить всего лишь 20 долларов США. Маршрутизаторы коммерческого класса вряд ли будут иметь UPnP или WPS. Pepwave, отметил Horowitz, предлагает дополнительные функции, такие как откаты прошивки в случае, если обновление прошивки идет не так.

Независимо от того, является ли маршрутизатор коммерческим или потребительским, существует несколько вещей, варьирующихся от простых до сложных, которые могут сделать администраторы домашней сети, чтобы убедиться, что их маршрутизаторы более безопасны:

Измените учетные данные администратора из имени пользователя и пароля по умолчанию. Это первая уязвимость, которую атакует. Руководство по эксплуатации вашего маршрутизатора должно показать вам, как это сделать; если это не так, то Google точно.

Измените, сетевое имя или SSID на «Netgear», «Linksys» или что-то по умолчанию, на что-то уникальное, но не давайте ему имя, которое идентифицирует вас.

Включите беспроводное шифрование WPA2,чтобы только авторизованные пользователи могли заходить в вашу сеть.

Отключите Wi-Fi Protected Setup, если ваш маршрутизатор позволяет сделать это.

Настройте гостевую сеть Wi-Fi и предложите ее пользователям, если у вашего маршрутизатора есть такая функция. Если возможно, установите гостевую сеть, которая способна выключаться в заданный период времени.

Если у вас много смарт-домов или интернет-устройств Things, вероятность того, что многие из них не будут сильно безопасными. Подключите их к вашей гостевой сети Wi-Fi вместо основной сети, чтобы свести к минимуму ущерб, вызванный любым потенциальным компрометацией устройства IoT.

Не используйте управление маршрутизаторами на основе облачных вычислений, если это предлагает производитель маршрутизатора. Вместо этого выясните, можете ли вы отключить эту функцию.

Установите новую прошивку, когда она станет доступной. Регулярно заходите в административный интерфейс вашего маршрутизатора для проверки. С некоторыми брендами вам, возможно, придется проверить сайт производителя на обновление прошивки. Новые маршрутизаторы, включая большинство сетевых маршрутизаторов, автоматически обновят прошивку. Но имейте резервный маршрутизатор под рукой, если что-то пойдет не так.

Установите маршрутизатор для использования диапазона 5 ГГц для Wi-Fi вместо более стандартного диапазона 2,4 ГГц, если это возможно, и если все ваши устройства совместимы.

Отключить удаленный административный доступ и отключите административный доступ через Wi-Fi. Администраторы должны подключаться к маршрутизаторам только через проводной Ethernet. (Опять же, это будет невозможно во многих сетчатых маршрутизаторах.)

Дополнительные советы для более опытных пользователей

Если возможно, отключите PING, Telnet, SSH, UPNP и HNAP. Все это протоколы удаленного доступа. Вместо того, чтобы устанавливать соответствующие порты в «закрытые», установите их «скрытно», чтобы не было ответа на не затребованные внешние сообщения, которые могут исходить от злоумышленников, исследующих вашу сеть.

Используйте маршрутизатор виртуальной частной сети (VPN) для дополнения или замены существующего маршрутизатора и шифрования всего сетевого трафика.

Многие домашние маршрутизаторы Wi-Fi могут «мигать», чтобы запускать прошивку с открытым исходным кодом, например прошивку DD-WRT, которая, в свою очередь, поддерживает протокол Open VPN изначально. Большинство коммерческих служб VPN поддерживают Open VPN и предоставляют инструкции о том, как устанавливать маршрутизаторы с открытым исходным кодом для их использования.

10 настроек маршрутизатора, которые следует сразу изменить

Ваш беспроводной маршрутизатор имеет множество полезных параметров, которые вы можете настроить. Они практически скрыты – многие пользователи даже не знают, что эти функции существуют, если не пробовали копаться в конфигурации маршрутизатора. Но о них стоит знать.

Имейте в виду, что разные маршрутизаторы имеют разные варианты настроек. Возможно, у вас даже не будет всех параметров, перечисленных здесь. Параметры также могут находиться в других местах под другими названиями.

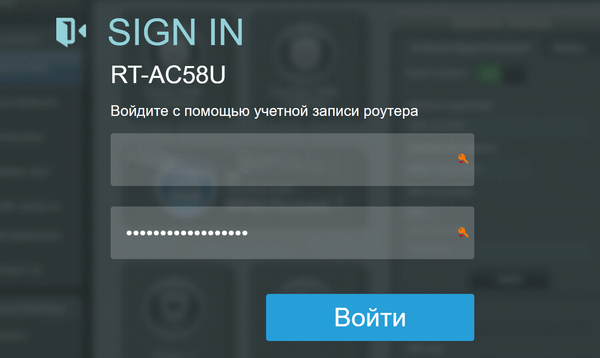

Доступ к веб-интерфейсу маршрутизатора

Подавляющее большинство маршрутизаторов имеют веб-страницы конфигурации, доступ к которым вы можете получить через веб-браузер, если находитесь в той же локальной сети, что и маршрутизатор.

Чтобы получить доступ к веб-интерфейсу вашего маршрутизатора, сначала вам нужно найти локальный IP-адрес вашего маршрутизатора. В общем, вы можете просто открыть настройки своего сетевого подключения и поискать запись «шлюз по умолчанию», «шлюз» или «роутер».

Проверьте руководство вашего маршрутизатора или выполните поиск в интернете по номеру модели и «пароль по умолчанию». Если вы ранее изменили пароль и не можете его запомнить, вы можете сбросить пароль своего маршрутизатора.

После входа в систему вы можете просматривать веб-страницу администрирования вашего маршрутизатора и настраивать его параметры.

Проверьте, кто подключен к сети

Вероятно, ваш маршрутизатор предоставляет возможность узнать, кто подключен к вашей беспроводной сети. Обычно этот параметр можно найти на общей странице состояния или в разделе беспроводной связи, и функция будет называться как «список клиентов», «подключенные устройства» или аналогично.

Если вы дадите имена устройствам и значимым компьютерам, это поможет вам убедиться, что подключены только одобренные устройства.

На страницах администрирования маршрутизатора также отображается другая информация о подключении к интернету, включая внешний IP-адрес (тот, который видит интернет), параметры беспроводной безопасности и т.д.

Беспроводной канал

Вы можете изменить различные параметры беспроводной сети в веб-интерфейсе вашего маршрутизатора, включая его беспроводной канал. Изменение беспроводного канала вашего маршрутизатора может ускорить работу вашего Wi-Fi. Если многие другие беспроводные сети в вашей области используют один и тот же беспроводной канал, помехи приведут к более медленному соединению.

Прежде чем менять свой беспроводной канал, используйте что-то вроде Wi-Fi Analyzer для Android или утилиту inSSIDer для Windows. Они сканируют сети в локальной области и находят лучший беспроводной канал с наименьшими помехами.

Расширение существующей сети

Если вам необходимо создать беспроводную сеть, охватывающую большую область, одного маршрутизатора может быть недостаточно. Кроме того, что вы можете использовать инструменты, предназначенные для расширения диапазона или сетей, – вы также можете использовать несколько беспроводных маршрутизаторов, если вам нужны дополнительные функции. Но вы должны будете создать отдельные беспроводные сети для каждого маршрутизатора. Это позволит вам создать одну большую сеть Wi-Fi из разных маршрутизаторов.

Включите QoS

Многие маршрутизаторы содержат функции качества обслуживания или QoS. Она определяет приоритет трафика, чтобы дать вам лучший опыт.

Например, QoS может снизить пропускную способность сети, доступную для передачи BitTorrent и приоритизировать веб-страницы, не позволяя вашим передачам BitTorrent замедлять просмотр веб-страниц. Это особенно полезно, если у вас есть сеть с несколькими людьми, и вы хотите предотвратить замедление работы из одного пользователя.

Функции QoS часто довольно конфигурируемы, поэтому вы даже можете уделить приоритетное внимание сетевым соединениям одного компьютера над другими.

Динамический DNS

Если на вашем компьютере размещен какой-то сервер, вам нужно будет подключиться к этому компьютеру через интернет. Однако, многие интернет-провайдеры назначают динамические IP-адреса, которые меняются регулярно.

Функция «Динамический DNS» позволяет присвоить компьютеру специальный адрес, например, mycomputer.service.com. Всякий раз, когда изменяется внешний IP-адрес, ваш маршрутизатор будет регистрироваться в службе динамического DNS и обновлять IP-адрес, связанный с вашим mycomputer.service.com, поэтому вы всегда сможете подключиться к своему компьютеру.

Обычно маршрутизаторы имеют динамические DNS или DDNS-страницы, где эта функция может быть настроена. Вам нужно будет создать учетную запись с поддерживаемой службой и выбрать имя хоста.

Port Forwarding, Port Triggering, DMZ & UPnP

Из-за того, как работает преобразование сетевых адресов (NAT), маршрутизаторы блокируют входящий трафик по умолчанию. Если вы хотите настроить компьютер в качестве сервера или использовать другие службы, для которых требуются входящие подключения, такие как передача файлов однорангового доступа или некоторые формы VoIP, вам могут понадобиться эти входящие соединения.

Маршрутизаторы предоставляют множество способов для этого. Вы можете перенаправить порты, чтобы входящие соединения на этих портах всегда отправлялись на определенный компьютер. Вы можете настроить запуск порта, поэтому переадресация портов будет автоматически включаться всякий раз, когда программа открывает соединение на определенном порту. Вы можете использовать демилитаризованную зону (DMZ) для автоматической отправки всех входящих соединений в вашей сети на один компьютер. UPnP также обычно включен по умолчанию. UPnP позволяет программам пересылать свои собственные порты по требованию, хотя это не очень безопасно.

Если вы настраиваете переадресацию портов или DMZ, вам также следует рассмотреть возможность назначения статического IP-адреса, чтобы IP-адрес внутреннего компьютера не изменялся и не нарушал правил перенаправления портов. Все эти параметры и многое другое доступны в веб-интерфейсе вашего маршрутизатора.

Настройка сетевого DNS-сервера

Вы можете изменить DNS-сервер для всей сети на маршрутизаторе. Это позволяет включать родительские элементы управления для каждого устройства в вашей сети или просто использовать более быстрый DNS-сервер. Существует много причин, по которым вы можете использовать сторонний DNS-сервер.

Родительский контроль, блокировка сайта и планирование доступа

Маршрутизаторы часто содержат функции родительского контроля, позволяющие блокировать определенные типы трафика или определенные веб-сайты. Вы также можете контролировать время, когда доступен интернет, чтобы не позволять детям пользоваться интернетом в 3 часа ночи.

На некоторых маршрутизаторах вы даже можете настроить это для каждого компьютера, ограничивая только определенные компьютеры.

Даже если ваш маршрутизатор не содержит родительский контроль, вы все равно можете настроить родительский контроль, изменив DNS-сервер на OpenDNS, как указано выше.

Перезагрузите маршрутизатор

Иногда перезагрузка маршрутизатора может помочь устранить проблемы с сетью. Вы можете сделать это, отключив маршрутизатор или нажав кнопку на нём, но маршрутизатор может находиться в труднодоступном месте.

Обычно вы найдете удобную кнопку для перезагрузки вашего маршрутизатора где-то на странице конфигурации, чтобы перезагрузить маршрутизатор, даже не вставая с места.

Прошивка сторонних маршрутизаторов

Если вы хотите получить больше от своего маршрутизатора, вы можете установить различные прошивки сторонних маршрутизаторов. Вам понадобится маршрутизатор, поддерживающий эти прошивки, поэтому это подходит не для всех. Фактически, если вы действительно хотите использовать эти прошивки маршрутизатора, вы должны учитывать это при покупке маршрутизатора и обеспечении его совместимости.

Популярные прошивки маршрутизатора включают DD-WRT, Tomato и OpenWRT. Все эти прошивки предоставляют дополнительные опции, которые вы не получите на своём маршрутизаторе. OpenWRT, в частности, представляет собой полный встроенный дистрибутив Linux с диспетчером пакетов, позволяющий вам получить доступ к оболочке Linux и установить программное обеспечение на вашем маршрутизаторе, эффективно позволяя использовать его как всегда работающий сервер с низким энергопотреблением.

Мы не рассмотрели всё, что вы можете сделать на веб-странице администрирования маршрутизатора. Не стесняйтесь просматривать веб-интерфейс вашего маршрутизатора и просматривать все параметры, которые вы можете настроить. Вы также можете обратиться к руководству вашего маршрутизатора за информацией, относящейся к вашей модели маршрутизатора.

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Атака на устройства в локальной сети через уязвимый роутер

Если получен доступ к роутеру, можно ли получить доступ к устройствам в локальной сети? Чтобы ответить на этот вопрос, давайте разберёмся, как работает домашняя локальная сеть.

Как работает домашняя локальная сеть

В домашней локальной сети основой является роутер — довольно сложное сетевое устройство. Это устройство обеспечивает работу локальной сети. При подключении нового устройства к локальной сети роутера, он с помощью протокола DHCP присваивает новому устройству IP адрес. В качестве диапазона IP адресов в домашних сетях обычно используются 192.168.1.0/24, 192.168.0.0/24 или 192.168.100.0/24.

То есть у вашего компьютера или телефона, подключённого к Интернету через роутер, имеется локальный IP адрес.

Возможно вы уже слышали про NAT и даже знаете, что эта технология позволяет Интернет-провайдеру использовать один единственный внешний (белый) IP адрес для всех или для множества его клиентов. Но NAT используется не только на уровне провайдера Интернет услуг, но и уже в вашем роутере. Рассмотрим NAT чуть подробнее.

NAT — это технология, которая позволяет множеству устройств выходить в Интернет используя один и тот же IP адрес. Кстати, в вашей локальной сети, в которой имеется роутер, уже применяется NAT — именно благодаря этому все ваши устройства могут выходить в Глобальную сеть и не нужно каждому из них иметь внешний IP.

Как вы понимаете, это часто используемая технология. Возможно, вы много лет ею пользуетесь, даже не зная про неё. Она действительно приносит очень много пользы, но у неё есть недостаток — она позволяет делать подключения «в одну сторону». То есть если ваш компьютер инициализировал подключение к Интернету, то он отправит его роутеру, роутер сделает две вещи: 1) запомнит, что запрос пришёл с определённого устройства и 2) отправить этот запрос в Интернет. Когда придёт ответ, роутер всё ещё «помнит», что этот запрос был сделан для определённого устройства в локальной сети, и отправит ответ именно этому устройству. И так происходит каждый раз.

Но вот если на роутер придёт новый HTTP запрос из Глобальной сети (не ответ на запрос, а именно новый запрос), то роутер банально не знает, для кого в локальной сети он предназначен (если не настроена переадресация портов). Поэтому с этим поступившим запросом роутер ничего не делает (источник).

Можно ли получить доступ к компьютеру в локальной сети, если есть доступ к роутеру?

Вроде бы, ответ очевиден — технология NAT не даёт такой возможности в принципе: подключение к локальным устройствам, у которых нет белого IP, а есть только локальный IP вида 192.168.0.*, невозможен.

Но я начал с того, что роутер это весьма сложное сетевое устройство. И это устройство поддерживает множество функций по настройке сети, в частности оно поддерживает:

Forwarding портов

Forwarding, который ещё называют «переадресацией» портов, «проброской портов», «перенаправлением портов» или «Port mapping» (сопоставление портов) позволяет делать очень замечательную вещь — с его помощью устройства за NAT, то есть устройство в локальной сети, имеющее локальный IP адрес, могут стать доступными глобально. Правила могут быть настроены весьма гибкой, можно сделать пересылку нескольких портов на один, или с одного на несколько, или несколько на несколько и так далее. Но для наших целей больше всего интересно следующее правило, которое словами можно выразить так:

Запрос, который пришёл на порт роутера 22 перенаправить на порт 22 устройства с IP адресом 192.168.0.5.

Номера портов необязательно должны быть одинаковыми, поэтому правило может быть таким:

Запрос, который пришёл на порт роутера 50080 перенаправить на порт 80 устройства с IP адресом 192.168.0.5.

В результате мы получим доступ к порту 80 (его обычно прослушивает веб-сервер) устройства в локальной сети 192.168.0.5.

Это означает, что мы можем получить доступ к любому открытому порту и запущенному на нём службе в локальной сети! Это может быть веб-сервер, SSH, FTP, сетевые протоколы Windows и т.д.

Просмотр устройств локальной сети. Настройка статических адресов в локальной сети

Чтобы выполнить атаку на устройства в локальной сети через уязвимый роутер, нам нужно знать, какие у этих устройств локальные IP адреса.

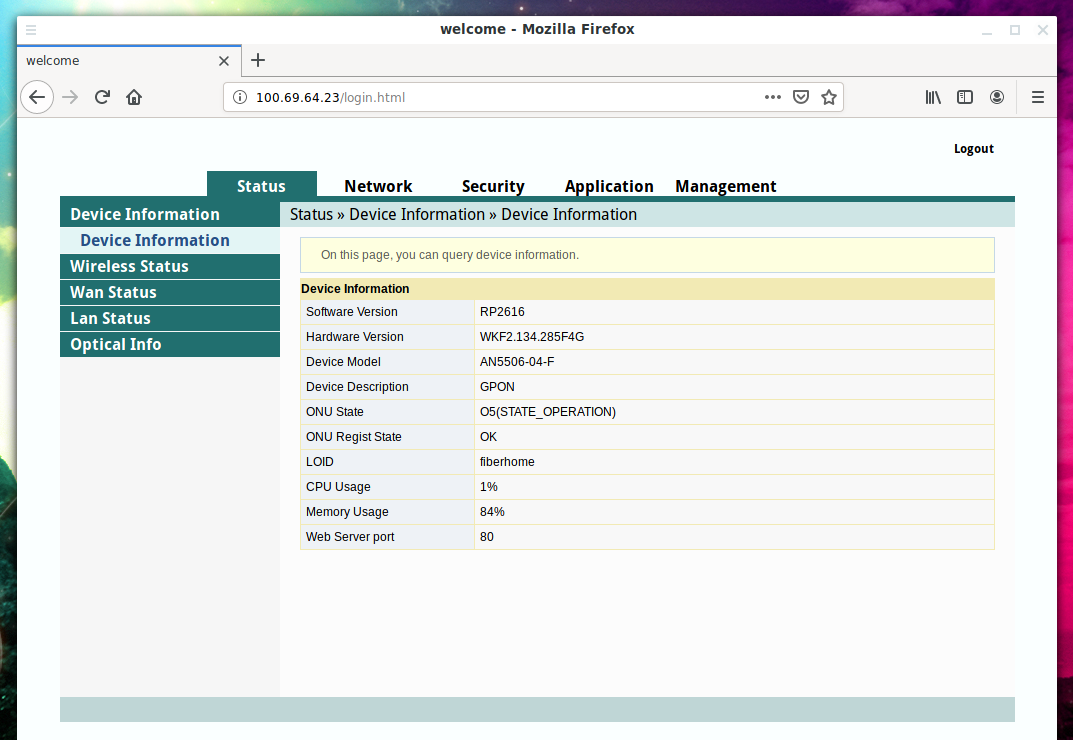

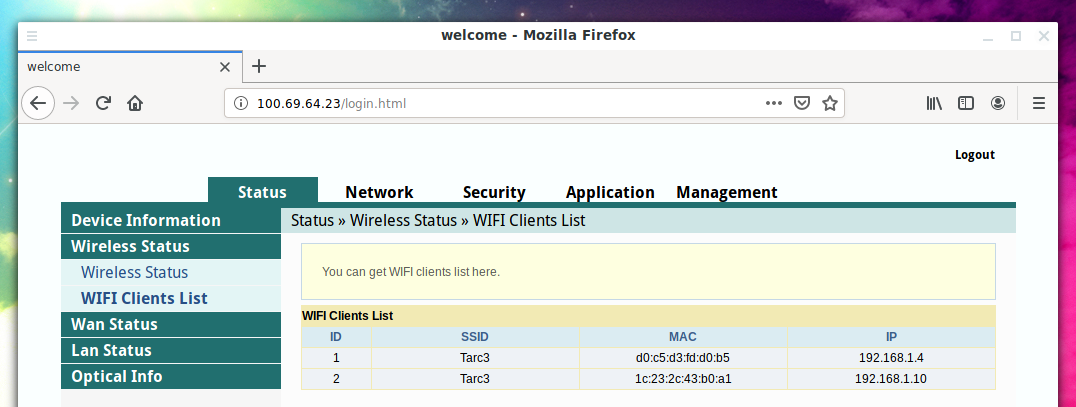

Рассмотрим пример. В локальной сети провайдера есть роутер с IP адресом 100.69.64.23 к которому получен административный доступ.

Все (или практически все) роутеры могут показать информацию о подключённых в данный момент клиентах. Эта информация может быть:

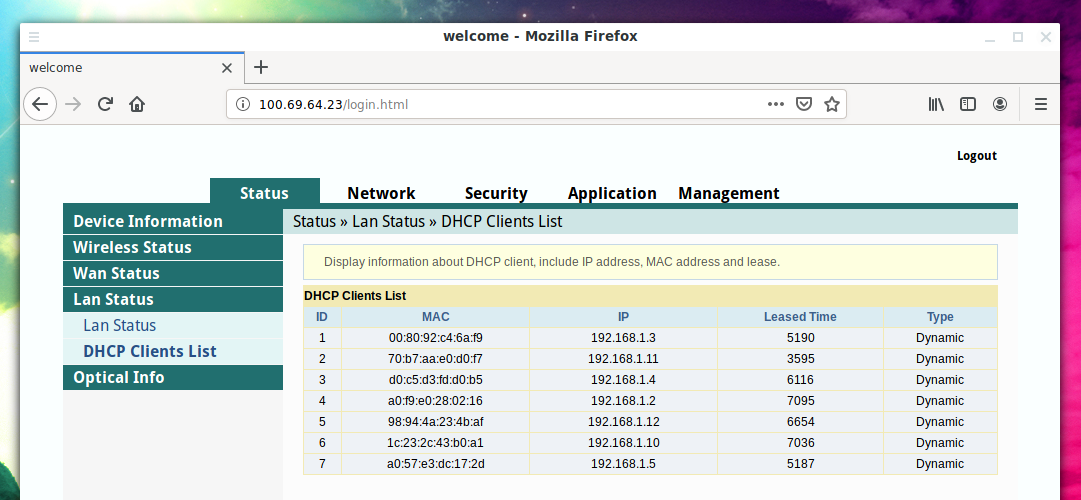

Например, на этом роутере информация собрана на странице DHCP Clients List:

Данный роутер показывает всего лишь MAC-адрес и локальный IP адрес устройств. Многие роутеры кроме этой информации также показывают, является ли это мобильным устройством или настольным компьютером. Поскольку здесь такой информации нет, то мне нужно самостоятельно догадаться о типе устройства на основе его производителя. Производителя устройства можно узнать по MAC адресу на этом сервисе: https://suip.biz/ru/?act=mac

Например, для MAC 00:80:92:c4:6a:f9 найдена следующая информация:

Меня не интересуют мобильные телефоны и планшеты — как правило, на них все порты закрыты. Меня интересуют ноутбуки и настольные компьютеры, поскольку на них могут быть запущены службы, которые прослушивают порты.

Из всех устройств самыми интересными мне показались следующие

Причина в следующем:

Если атака планируется длительной, то определённым устройствам можно присвоить статичные IP адреса. Дело в том, что проброска портов настраивается относительно IP адреса. А целевое устройство через некоторое время может сменить IP адрес на произвольный. Если это случиться, то правила переадресации портов будут работать — просто теперь они будут отправлять пакеты другому устройству, которое заняло этот IP адрес.

Чтобы этого избежать можно привязать IP к MAC-адресу — мне ещё не встречались роутеры, которые не умеют этого делать. Настройка выполняется достаточно просто.

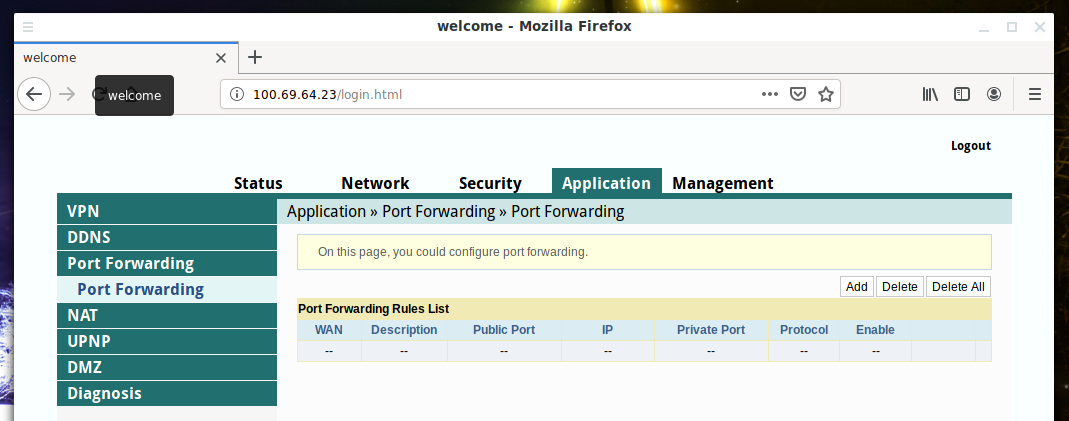

Настройка переадресации портов

В зависимости от модели роутера эта вкладка может называться

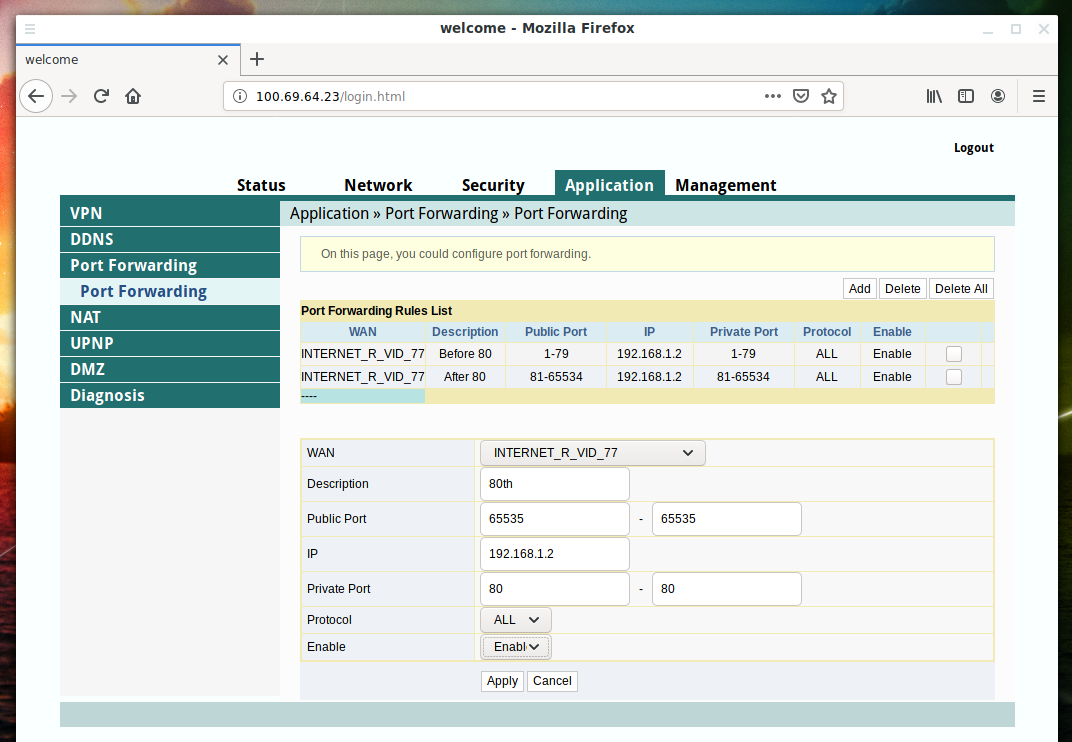

Например, на рассматриваемом роутере эту вкладку я нашёл по пути Application → Port Forwarding:

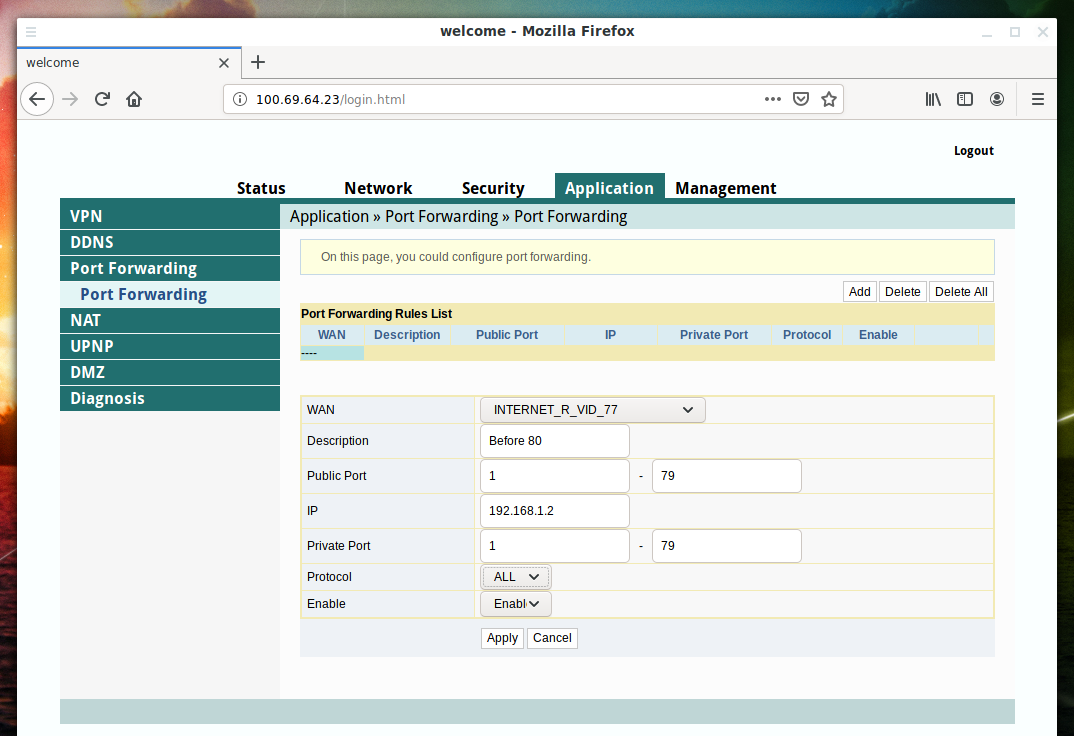

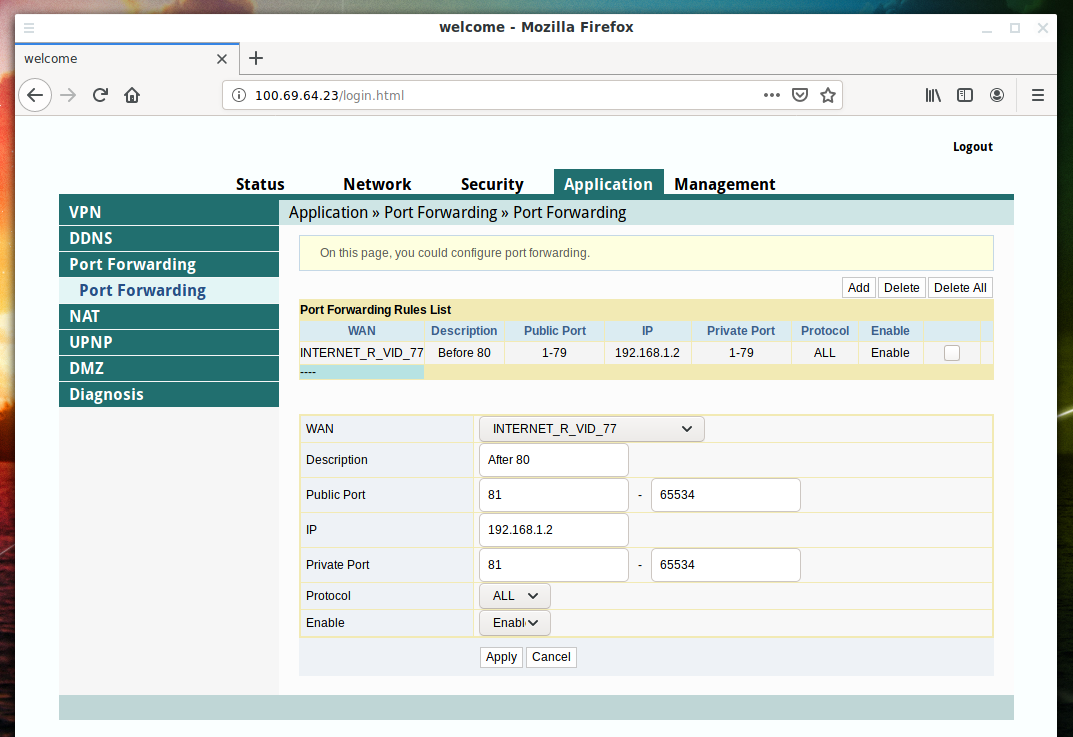

Всего портов 1-65535 и роутеры позволяют делать переадресацию диапазонов, то есть 65 тысяч портов не придётся настраивать по одному.

Но есть очень важное замечание — мы не можем настроить переадресацию того порта, на котором работает веб-сервер роутера. То есть если роутер открывается на 80 порту, то этот порт должен стать исключением. Иначе произойдёт следующее: ни мы, ни даже владелец роутера больше не сможем попасть в панель администрирования роутера пока не будут сброшены настройки на заводские.

Обратите внимание, что некоторые роутеры работают не на 80, а на 8080 или 443 порте.

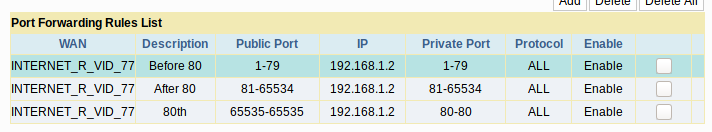

Итак, если веб-интерфейс роутера работает на 80 порту и мы хотим получить доступ к локальным ресурсам устройства с IP 192.168.1.2, то нам нужно установить следующие три правила:

Первые два правила с диапазонами (надеюсь) очевидны. Третьим правилом мы перенаправляем запросы, пришедшие на порт 65535, на 80 порт локального компьютера, поскольку там может быть веб-сервер или что-то другое интересное.

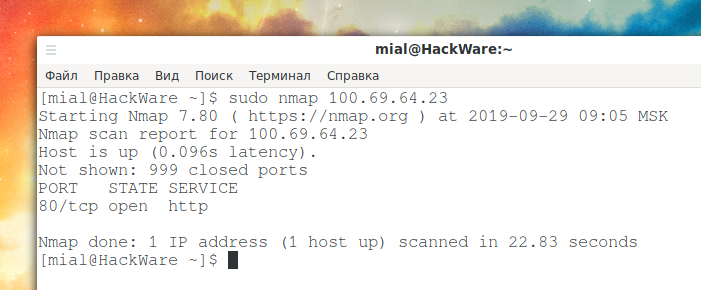

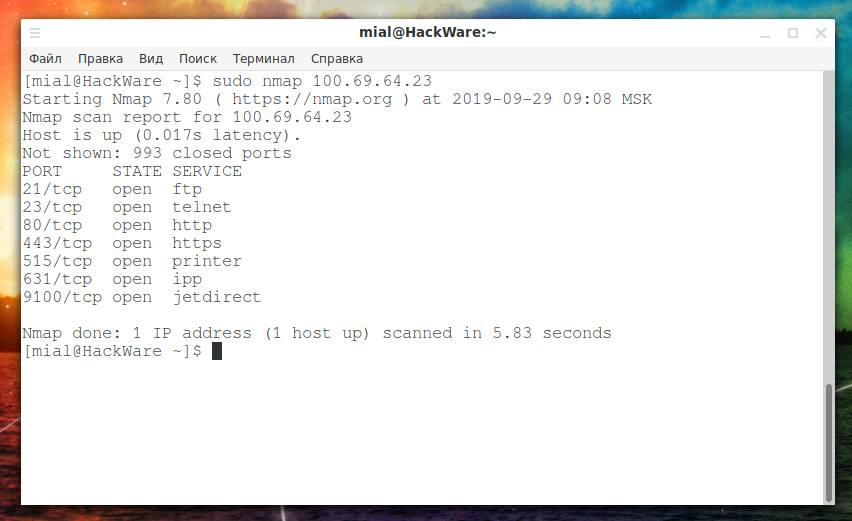

Начнём с того, что сделаем контрольный замер, какие именно порты открыты:

Эта команда покажет открытые порты на роутере:

Добавляем первое правило:

Заново сканируем порты:

Констатируем — нас постигла неудача. 80-й порт — это порт самого роутера, а на устройстве с IP 192.168.1.2 просканированные порты закрыты.

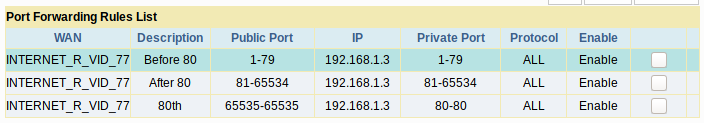

Не отчаиваемся — переделываю все правила на переадресацию портов на IP 192.168.1.3:

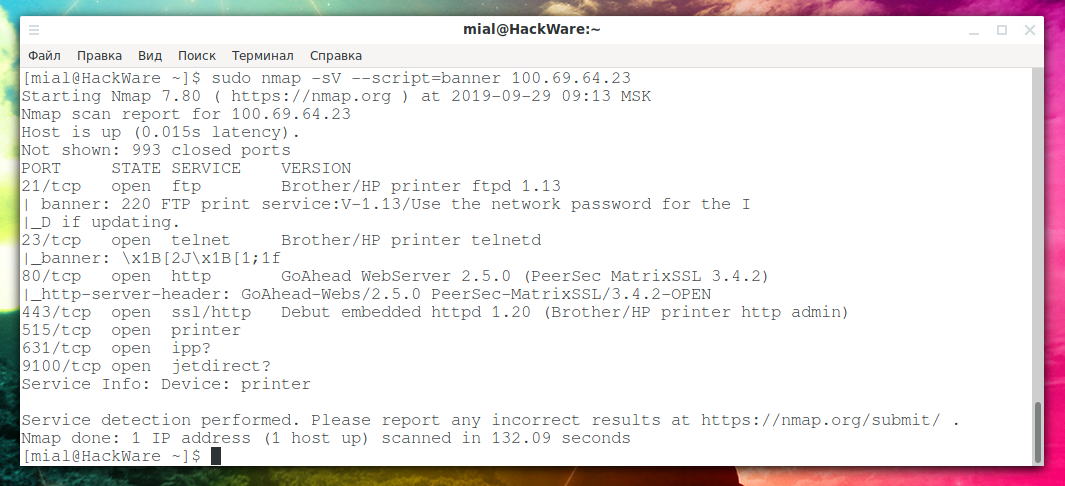

И опять сканируем порты:

Поясню, хотя команда Nmap одна и та же, но на самом деле в предыдущий раз мы сканировали порты устройства в локальной сети с IP 192.168.1.2. А последняя команда уже сканирует порты на 192.168.1.3.

А вот здесь нам повезло:

Напомню, что все эти порты, кроме 80, открыты на устройстве, у которого даже нет белого IP адреса, у него IP адрес 192.168.1.3.

А как проверить 80 порт на 192.168.1.3? Делаем это так:

Порт оказался закрыт.

Чтобы собрать информацию об отрытых портах, изучим их баннеры:

Не очень интересно — видимо, это всё функции связанные с принтером.

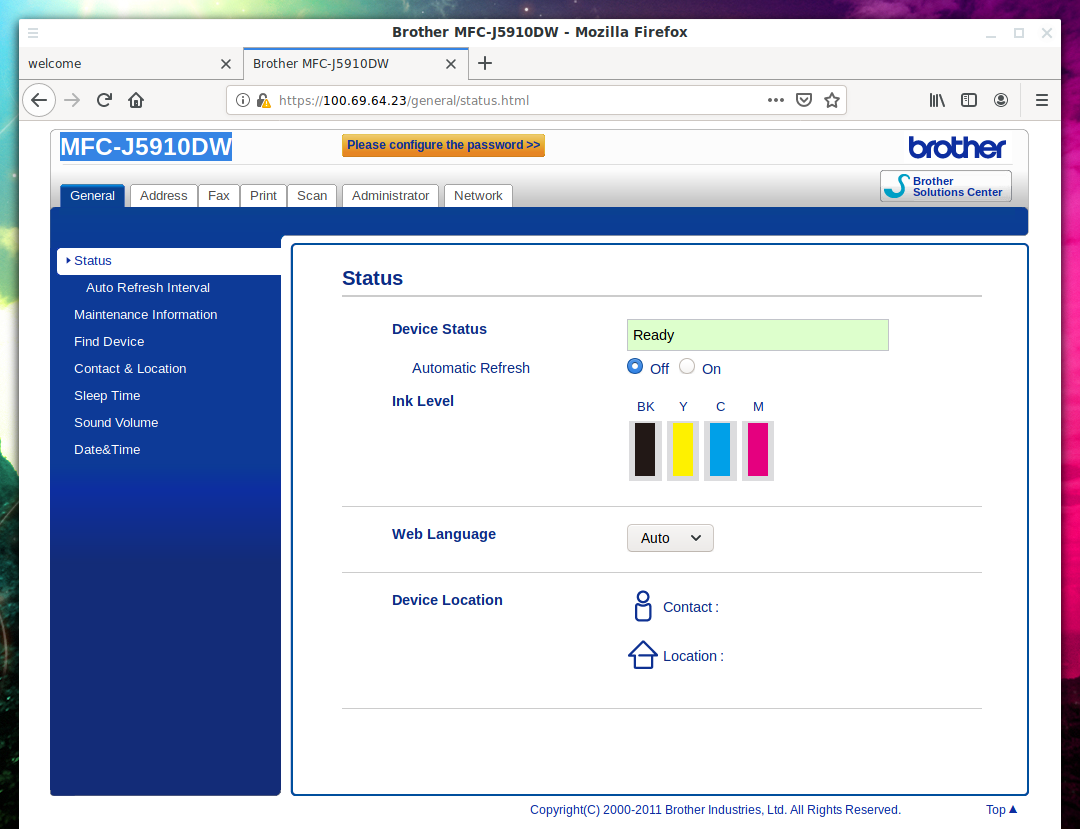

Чтобы подключиться к HTTPS порту, достаточно открыть ссылку в веб-браузере: https://100.69.64.23:443

А там мы видим интерфейс многофункционального устройства (принтер-копер-сканер) MFC-J5910DW:

Ещё раз для тех, кто потерялся, это устройство с IP адресом 192.168.1.3!

Также я сумел подключиться к FTP:

Заключение

Это самый универсальный способ атаки на локальную сеть с уязвимым роутером, поскольку практически все роутеры поддерживают переадресацию портов.

Другие варианты атак: