Вы слишком часто переходите по ссылкам приглашениям что делать

Как перейти по ссылке и потерять деньги и личные данные. 4 грязных способа

Есть такой вид мошенничества — фишинг. Это когда пользователь переходит по ссылке на сайт, вводит логин и пароль, но данные уходят прямиком в руки мошеннику, пишут СМИ.

На этой информации мошенник пытается заработать: данные банковской карты дают доступ к чужому счету, а логин и пароль от страницы в соцсети — к сообщениям, которыми можно шантажировать.

Задача мошенника — создать похожий на оригинал сайт и заставить жертву перейти по ссылке. Задача жертвы — отличить сайт от подделки и не вводить важные данные. Для этого нужно знать, что делают мошенники, чтобы вы перешли по ссылке и потеряли бдительность.

Используют шифрование

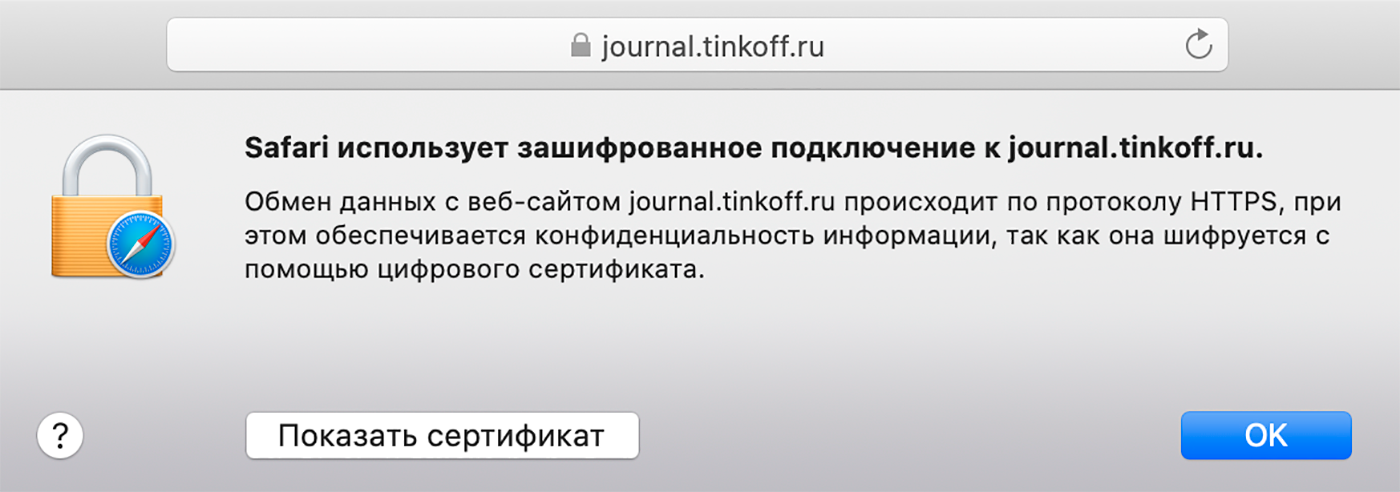

Когда мы переходим по ссылке, браузер предупреждает о безопасности сайта: в начале адресной строки появляется или замок, или слово «ненадежный».

Но даже на таком сайте могут орудовать мошенники. Браузер считает надежным сайт с протоколом передачи данных https — потому что этот протокол шифрует информацию, которую получает от пользователя. А протокол без буквы s — http — считается ненадежным, потому что злоумышленники могут перехватить данные.

Соль в том, что даже у надежного сайта есть владелец. И он может спокойно пользоваться введенными данными. Это удобная лазейка для мошенников: они создают страницы, адрес которых начинается с https, и копируют привычные сайты — например, социальные сети. Жертва видит замочек и спокойно вводит свой пароль, который тут же оказывается у обманщиков.

Как защитить домашний роутер от хакеров и соседей

Как не попасться. Обращать внимание на адрес сайта: если в нем есть ошибка, не вводите пароль, а зайдите в социальную сеть как обычно — наберите ее название в поисковике или адресной строке.

Меняют буквы

Чтобы замаскировать сайт под настоящий, мошенники подделывают адрес: вместо латинских букв используют похожие буквы национальных алфавитов — например, в слове facebook меняют e на ė, k — на ķ, с — на ċ.

Получается faċėbooķ. Иногда сложно заметить странные символы. И мы привычно вводим пароль на поддельных сайтах — так мошенники и получают доступ к чужим страницам.

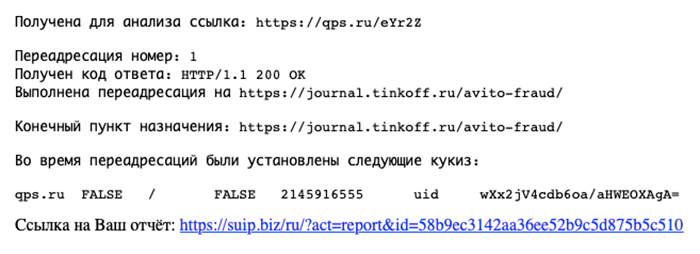

Иногда невозможно увидеть, на какой сайт ведет ссылка. Так бывает, когда ссылку прогоняют через специальный сервис-сокращатель — например, bit.ly или qps.ru. Смотрите, как это работает.

Так выглядит ссылка на статью о мошенниках на сайтах объявлений: journal.tinkoff.ru/avito-fraud/

Вот как она выглядит после сокращения: qps.ru/eYr2Z/

Ссылка все равно ведет на статью, но заранее это не узнать.

Как не попасться. Не игнорировать непонятные точки рядом с буквами в адресной строке: скорее всего, это не пыль на мониторе, а попытка вас обмануть.

Короткие ссылки можно проверить: просто загуглите «куда ведет сокращенная ссылка» или «дешифратор коротких ссылок».

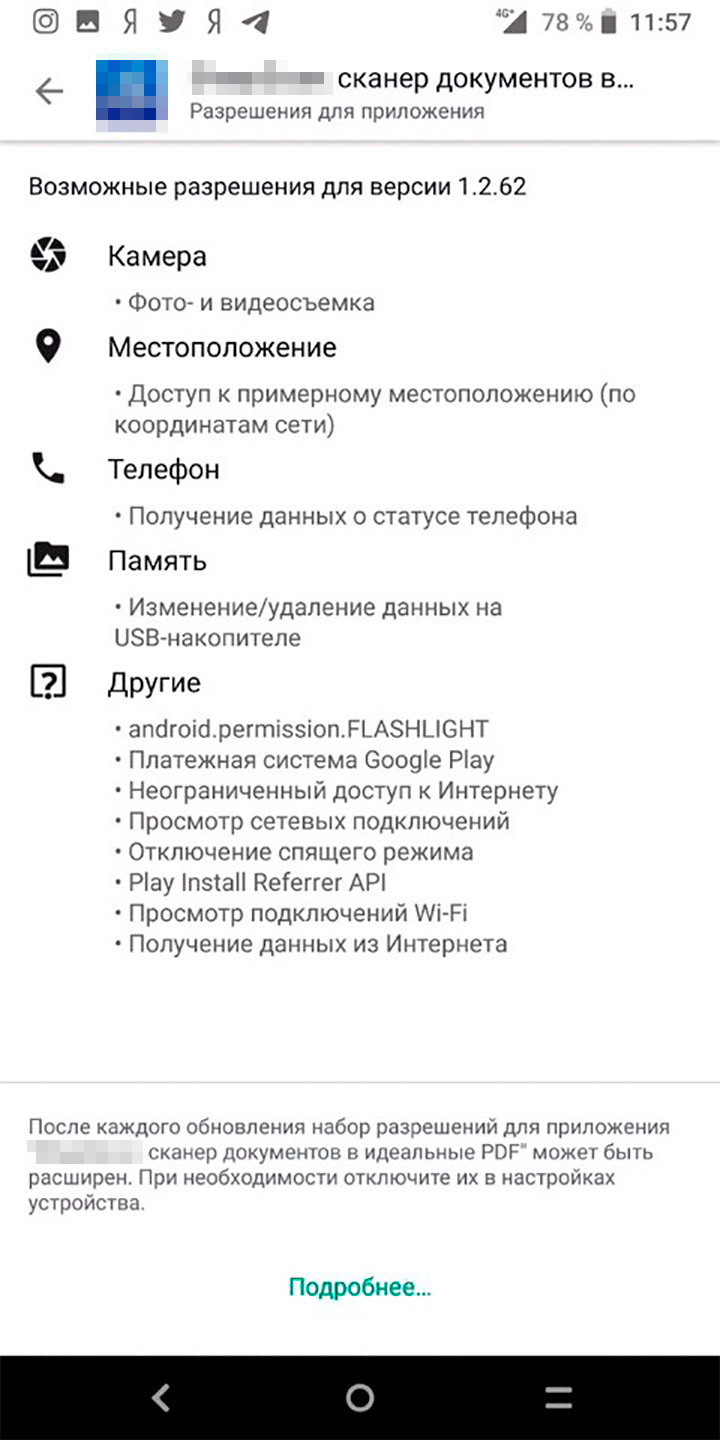

Присылают ссылку на приложение

Мошенник взламывает страницу в соцсети и рассылает друзьям сообщения со ссылкой на якобы полезную программу. По ссылке открывается настоящий сайт с приложениями — например, «Гугл-плей».

Убедившись, что слова друга не расходятся с тем, что появилось на экране, жертва скачивает приложение и дает ему доступ к своим данным — например, паролям и фотографиям. А мошенник получает всю необходимую информацию, чтобы шантажировать пользователя или одалживать деньги в социальных сетях от его имени.

Как не попасться. Не доверять незнакомым приложениям. Перед установкой поищите информацию о программе в интернете — возможно, там уже есть предупреждения от обманутых пользователей.

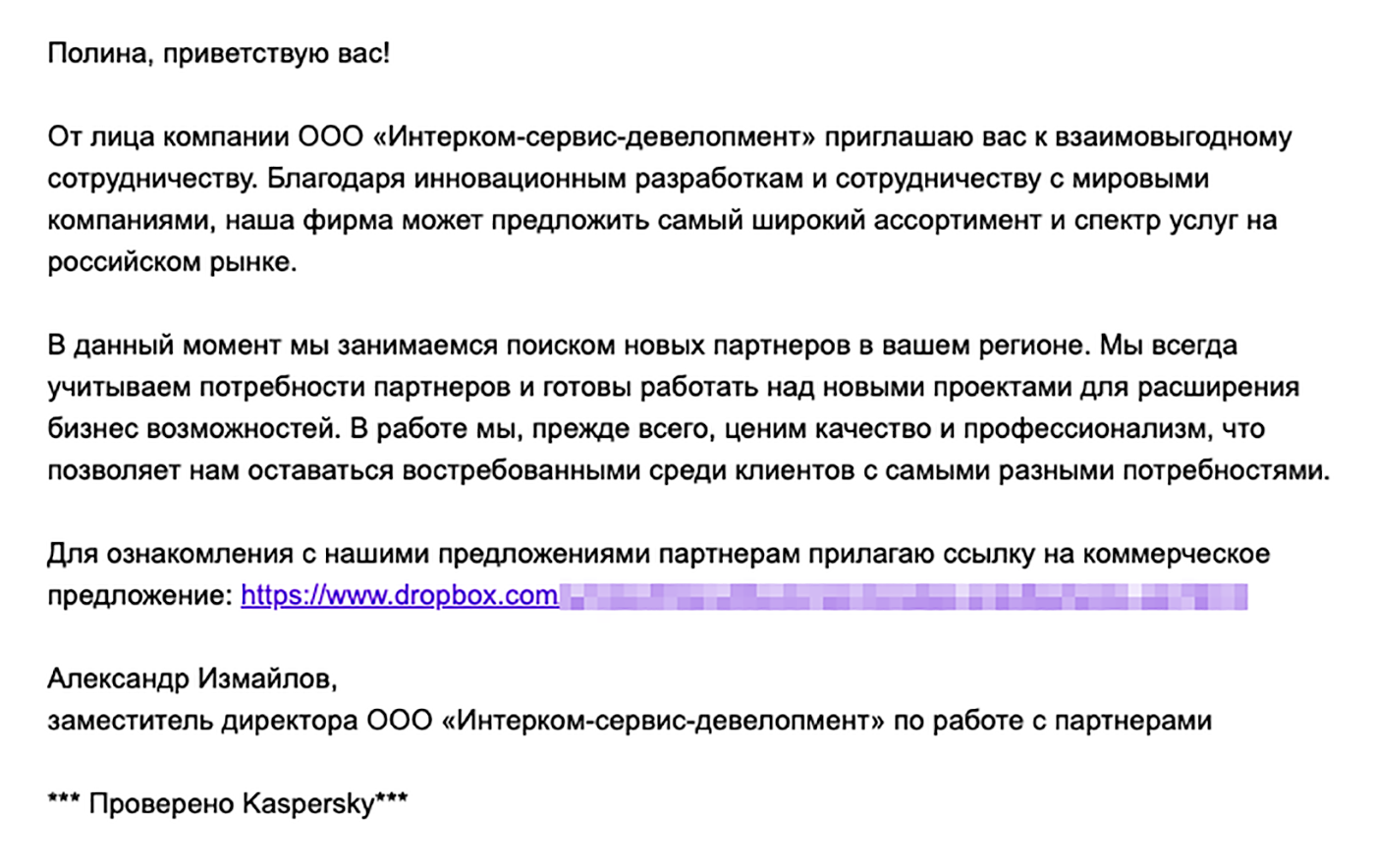

Присылают коммерческое предложение

Мошенник присылает жертве ссылку на облачное хранилище и предлагает скачать оттуда выгодное коммерческое предложение. А чтобы письмо вызвало больше доверия, в конце делает приписку: «Проверено антивирусом».

Но жертва обнаруживает не предложение о сотрудничестве, а заблокированный экран с номером кошелька злоумышленников: чтобы пользоваться компьютером дальше, придется заплатить.

Если письмо состоит из обтекаемых фраз, по которым нельзя понять, в какой сфере работает компания, скорее всего, перед вами массовая рассылка мошенников

Как не попасться. Проверьте письмо на несостыковки: выдать мошенника могут разные имена в подписи к письму и графе «отправитель» или почтовый адрес, не соответствующий рабочей почте других сотрудников этой компании.

Остерегаться мошенников и беречь деньги легче, если знать и эти правила:

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Как не стать очередной жертвой фишинга?

Любите рыбалку? Наверное, вы мечтаете поймать большую и крупную рыбу. А не хотели бы почувствовать себя в роли рыбы? Хотя никто об этом спрашивать не будет! Вот такой не радостный фишинг получается:

В роли рыбы

Как ни странно это звучит, но в интернете тоже можно заниматься рыбалкой. Вот только в роли рыбы может оказаться каждый из нас. Точнее не мы сами, а наша конфиденциальная информация. Это может быть номер кредитной карты, пароль, логин и другие данные, которые можно использовать для мошенничества в интернете.

Но самое обидное во всем этом то, что для получения вашей информации мошенники не используют суперсовременного оборудования. И знают лишь основы веб-программирования, а не наделены опытом хакеров.

Хотя это еще не вся горькая правда о фишинге. Самое противно то, что жертва сама предоставляет все свои «секретные» данные злоумышленнику. Но обо всем по порядку.

В переводе на русский язык термин « фишинг » буквально означает « выуживание », « рыбная ловля ». При этом в качестве наживки чаще всего используется массовая рассылка электронных писем. В таком письме в графе отправителя чаще всего указана какая-либо серьезная организация, сервис, банк или известный бренд.

Как правило, в содержании письма присутствует прямая ссылка, переход по которой приводит жертву на копию оригинального ресурса известной организации. Или же происходит редирект ( перенаправление ) жертвы на фишинговый сайт. Это называется фишинговой ссылкой.

Вот пример такого письма. Их можно легко обнаружить на любом ящике электронной почты:

Как видите, в фишинговом письме присутствуют все атрибуты серьезной организации: адрес, контактная информация и даже логотип. Скорее всего, все они даже являются настоящими.

Теперь приведем машинный перевод этого письма. Тут и начинается настоящее чудо « интернет-рыбалки »:

Проще, говоря, здесь говорится, что вы стали наследником огромного состояния своего неизвестного дядюшки или дедушки. А затем вас просят для идентификации личности переслать свои данные на определенный адрес электронной почты. Или оставить их на указанном в письме сайте:

Скорее всего, выделенная внизу письма ссылка и является фишинговой. Как видите, в таком виде мошенничества фактически не используются какие-либо хакерские приемы. Основную ставку мошенники делают на пресловутый психологический фактор.

Средства фишинга

Техника фишинга включает в себя несколько основных методов:

Фишинговые ссылки

Как уже отмечалось, одной из составляющей большинства фишинговых электронных писем является наличие поддельной ссылки, ведущей на другой ресурс. Цель такой гиперссылки – перенаправить пользователя на фишинговый сайт. Для этого ссылка всячески маскируется под обычную.

При создании фишинговой ссылки злоумышленники используют несколько основных способов маскировки:

Как видите, текст ссылки не совпадает с ее адресом. Это явно видно лишь при рассмотрении ее кода. Но в браузере отображается лишь текст гиперссылки:

Как удалить фишинговую ссылку

Конечно, все эти знания полезны и нужны. Но что делать, если пользователь уже перешел по вредоносной ссылке, а после перехода в браузере высвечивается что-нибудь наподобие такого сообщения:

То есть вопрос сводиться к тому, как удалить фишинговую ссылку. Вот. Несколько практических советов:

Все это были советы, как убрать фишинговую ссылку. Теперь постараемся выяснить, что нужно делать, чтобы не стать жертвой « рыболовов-браконьеров ».

Профилактика фишинга

Следуя этим простым советам, можно легко обезопасить себя и не стать жертвой какого-нибудь рыболова в интернете. Да и у многих, побывавших хоть раз на крючке, кардинально меняется отношение к любой разновидности рыбной ловли!

Подозрительно: массовые смс с кодами активации от разных сервисов

С десятка номеров пришли однотипные смс, одно за другим — «Ваш код подтверждения…»:

Некоторые сообщения продублировались утром и вечером. Что это может быть?

Анна, кто-то мог отправить смс и вручную, вводя ваш номер на разных сайтах. Но более вероятно, что это работа автоматического скрипта — программного кода, который выполняет действия по заранее заданному алгоритму.

Попробую разобраться, чего хотел автор этого скрипта. Некоторые варианты выглядят безобидно, другие в будущем могут стоить вам денег. Вот что приходит на ум:

Обычная шутка

Начну с самого безобидного. Кто-то из знакомых, знающих ваш номер, решил ради шутки завалить ваш телефон сообщениями. Это делают с помощью программ, которые называются « смс-бомберы », или « смс-флудеры ». Не знаю, почему некоторые считают это смешным, но шутка достаточно популярная.

Как защититься. Если не планируете пользоваться сервисами, от которых пришли сообщения, просто заблокируйте имена отправителей.

Самозащита от мошенников

Создание баз номеров

Другая возможная цель такого скрипта — сбор информации. Скрипт пытается восстановить пароль на разных сервисах. Если процесс запустился, аккаунт с таким телефонным номером существует. Его вносят в базу номеров.

Использовать базу могут как угодно. Например, статистику о владельцах дисконтных карт одной торговой сети передадут в другую — и вы начнете получать от них уведомления об акциях и скидках. Или через некоторое время вам позвонит «сотрудник банка» и попытается выманить данные карты.

Как защититься. Существуют сервисы, которые подменяют телефонные номера, поэтому доля паранойи не помешает. Если вам звонят и просят срочно назвать три цифры с обратной стороны карты, чтобы заблокировать списание денег, не верьте — даже если это звонок с номера банка, указанного на карте. Положите трубку и перезвоните в банк.

Еще вариант защиты — завести отдельную симкарту для регистрации на сайтах и больше нигде ее не использовать. Если на этот номер позвонят или напишут из банка, вы будете точно знать, что это мошенник.

Попытка регистрации с подбором кода

Для рассылки спама с разводом и «мусорной» рекламой мошенники обычно создают аккаунты на чужое имя или используют взломанные. Смс с кодами активации могут говорить о том, что ваши аккаунты пытаются взломать — или зарегистрировать новые на ваш номер телефона.

При регистрации сервисы отправляют на указанный номер мобильного код проверки. Вводя этот код, вы подтверждаете, что номер принадлежит вам и вы соглашаетесь с регистрацией. У мошенника нет вашего телефона, но он может попытаться подобрать присланный вам код.

Чем длиннее код, тем сложнее это сделать. Например, если код состоит из четырех цифр, существует 10 тысяч разных вариантов, а если из шести — вариантов уже миллион.

Скрипт можно научить проверять все эти варианты и автоматически вводить коды проверки один за другим — от 000000 до 999999. Здесь все зависит от защиты сайта: ограничивает ли он количество попыток, если ограничивает, то сколько их. И можно ли повторить процедуру с тем же номером через какое-то время.

Чем больше попыток дает сайт, тем выше вероятность, что скрипт успеет подобрать код и подтвердить «вашу» учетную запись без доступа к телефону и тексту смс. Например, в 2017 году на «Хабре» писали про угон аккаунтов одного каршеринга.

Многие сайты защищены хуже, чем кажется. Специально для этой статьи я написал небольшой скрипт и попытался с его помощью подобрать шестизначный код подтверждения одной социальной сети. На удивление, сайт разрешил моему скрипту ввести больше ста разных кодов подтверждения — и только после этого сказал, что я слишком часто пытаюсь это сделать, и попросил подождать 10 минут.

Я не стал перезапускать скрипт. Но даже за одну попытку вероятность подбора — 100 к 1 000 000, то есть 0,01%. Если перебрать 10 тысяч номеров, один из них удастся подтвердить. А если длина кода всего четыре символа, то при тех же условиях хватит ста номеров, чтобы подобрать код к одному из них и получить доступ к подтвержденному аккаунту. После этого можно рассылать с него спам от чужого имени.

Анна, вы написали, что сообщения приходили с определенными интервалами, утром и вечером. Это увеличивает вероятность того, что речь идет о подборе кода. Мошенник подождал предложенное сайтом время и снова запустил свой скрипт. Возможно, пытались взломать ваши аккаунты или зарегистрировать новые на ваш номер телефона.

Как защититься. К сожалению, гарантированной защиты от такого взлома нет. Не исключено, что мошеннику удастся подобрать код и активировать аккаунт. Отдельная симкарта для интернета не поможет: мошенник все равно сможет зарегистрировать аккаунт на основную. Тут все зависит от безопасности конкретного сайта.

Если какие-то сайты вам важны или у вас уже есть там аккаунт, попробуйте сменить пароль или написать в техподдержку и описать ситуацию. Возможно, ваш аккаунт заблокируют и создадут новый или предложат какой-то другой вариант.

Утечка паролей

Время от времени в руки злоумышленников попадают базы данных с паролями пользователей различных сервисов — из-за взломов, утечек и социальной инженерии. Пароль также могут украсть с помощью троянских программ или вирусов. Более того, вы сами могли нечаянно передать пароль мошенникам, например на поддельном сайте.

Если у вас одинаковый пароль на многих сайтах, это дополнительный риск. Узнав ваш пароль к одному сайту, мошенники получают доступ и к остальным. Проверяют это тоже с помощью скрипта, который вводит украденный у вас пароль на всех сайтах подряд. Где-то пароль не подойдет, где-то аутентификация двухфакторная — сначала надо ввести пароль, потом код из смс. Если пароль подошел на нескольких таких сайтах, то и сообщений будет много.

Дальше код подтверждения попытаются подобрать по уже описанной схеме.

Как защититься. Используйте для каждого сайта уникальный пароль. Это не так сложно, как кажется: например, добавьте к вашему обычному паролю несколько первых или последних символов из названия сайта. Так вы хотя бы защититесь от автоматического перебора, если мошенники украдут один из паролей.

Маскировка важного смс

Последний вариант, который мне показался возможным, — попытка скрыть какое-то важное сообщение. Возможно, злоумышленник украл данные вашей карты и не хотел, чтобы вы увидели смс о снятии средств. Поток сообщений отодвинет нужное на второй экран, и есть шанс, что вы его пропустите и не заблокируете карту вовремя. Надеюсь, это не ваш случай.

Как защититься. Внимательно проверяйте все пришедшие сообщения и блокируйте смс от ненужных сервисов. Так проще убедиться, что сообщение от банка о снятии крупной суммы или от мобильного оператора о замене симкарты не затерялось в спаме.

Если увидели что-то подозрительное, пишите. Возможно, кто-то пытается украсть ваши деньги.

Чем опасны сокращенные ссылки и как от этого защититься

Короткие ссылки — отличный инструмент. Иногда мы сталкиваемся с проблемой, когда необходимо отобразить чрезвычайно длинный URL, при этом сделав так, чтобы он выглядел аккуратно и профессионально. В других случаях короткие URL используются, чтобы общее число символов в сообщении не превышало допустимый социальными сетями максимум. Короткие ссылки нужны для того, чтобы интернетом было проще пользоваться. Знаете ли вы, что есть обратная сторона медали, и что от сокращения URL больше вреда, чем пользы?

Как злоумышленники используют короткие URL-адреса

Секрет в том, чтобы такие URL остались незамеченными. Взломщики прибегают к самым разным уловкам: размещают ссылку на перегруженной информацией странице, надеясь наткнуться на тех, кто нажимают на ссылки без разбора, взламывают учетные записи и отправляют ссылки друзьям, полагая что такому источнику автоматически проявят доверие, они даже подделывают URL так, чтобы казалось, что ссылка ведет к другой странице. Короткие ссылки упрощают взломщику работу, поскольку они позволяют скрыть, куда на самом деле производится переход.

Чем опасны короткие ссылки?

Давайте рассмотрим пример и выберем для этого невинную жертву – Google.

Вот URL веб-сайта:

www.google.com

Вот как выглядит прямая ссылка на логотип Google:

www.google.com/images/branding/googlelogo/1x/googlelogo_color_272x92dp.png

В чем разница очевидно. В первом случае мы видим ссылку на сайт, во втором — на изображение. Прочитав URL, вы сразу поймете, куда попадете и что увидите при нажатии на ссылку. А теперь давайте попробуем перейти по ссылкам через Bit.ly и сравним результаты. Очевидна ли разница в таком случае?

Давайте посмотрим:

bit.ly/1dNVPAW — ссылка на www.google.com

bit.ly/1JcI49O — ссылка на www.google.com/images/branding/googlelogo/1x/googlelogo_color_272x92dp.png

Теперь разница не так очевидна, не правда ли? Все, что меняется — это случайный набор букв и цифр после домена “bit.ly”. Расширения файла уже не видно и нет даже намеков на то, куда приведет ссылка. По этим ссылкам невозможно понять, какая ведет на сайт Google, а какая — на его логотип. А если бы мы заранее не знали, что ссылки bit.ly ведут на сайт Google и на изображение его логотипа, то мы вообще не имели ни малейшего представления, что это за ссылки.

Именно этим могут воспользоваться злоумышленники для распространения вредоносного сайта или кода. Они могут дать короткую ссылку, заверив, что она ведет на смешной клип или на какие-нибудь удивительные новости, и никто не поймет по URL, что на самом деле ссылка ведет к вредоносному файлу или сайту.

Как их распознать

Итак, в сети можно наткнуться на короткие URL-адреса, и вы не знаете, как проверить, что по ним вы перейдете на законопослушный сайт. Есть ли какой-нибудь способ проверить ссылку, не переходя по ней, и удостовериться в том, что злого умысла тут нет?

К счастью существует несколько веб-сервисов, созданных для борьбы с такими видами атак. Ниже приведено несколько примеров.

CheckShortURL — это отличный инструмент, который охватывает большинство сервисов сокращения URL. Введите короткий адрес, и CheckShortURL проведет анализ и сообщит вам, куда ведет ссылка. Сервис позволяет сделать предварительный просмотр сайта, чтобы убедиться в его благонадежности. В случае, если у вас возниклнут сомнения по поводу безопасности сайта, то на CheckShortURL можно автоматически провести поиск сайта в различный сервисах по оценке безопасности, таких как Web of Trust.

GetLinkInfo подходит для тех случаев, когда вы хотите узнать, что именно происходит в процессе переадресации. При нажатии на короткую ссылку пользователи перенаправляются по заранее определенному адресу. Проверка GetLinkInfo позволяет проследить, через какие этапы проходит переадресация с тем, чтобы вы были уверены, что попадете на безопасный сайт при нажатии на ссылку. Для оценки безопасности GetLinkInfo также использует технологии безопасного просмотра Google.

Кроме того, на некоторых сервисах сокращения URL понимают, что есть смысл в предоставлении возможности пользователям заглянуть «за кулисы». Некоторые из них предлагают метод проверки сгенерированных на их сайте ссылок, чтобы пользователям не приходилось идти на риск. Например, а вы знали, что если добавить “+” к концу ссылки bitly то вы перейдете на страницу предварительного просмотра перед тем, как перейдете к самому файлу или сайту? Попробуйте сами с одной из ссылок, приведенных выше, например: http://bit.ly/1dNVPAW+.

Всегда по адресу

Короткие URL используются для раздачи вредоносных программ, а это означает, что следует проявлять бдительность при переходе по незнакомым ссылкам, предоставленным неизвестными людьми. Теперь вы знаете, как короткие ссылки используются злоумышленниками, а также как проверить ссылку на безопасность.

Вас когда-нибудь заставала врасплох короткая ссылка? Или вы ко всем коротким адресам относитесь с подозрением? Расскажите нам в комментариях.

Борьба с странными переходами из соцсетей и прямыми заходами

Напишу мой опыт в борьбе с накруткой негативного ПФ. Пациент https://kvartirnyj-remont.com

Начало накрутки я благополучно прозевал и крутили меня около года.

Как видите накрутка была плавной и трафик медленно падал. За позициями я не следил, каюсь 🙁 В ноябре стало совсем грустно по трафику и я заметил накрутку ПФ, а так же тему на searchengines.

Сразу поставил капчу на весь мобильный трафик = много реальных пользователей пострадало. Процент разгадывания капчи доходил до 20%. А ведь многие могут не разгадывать и уходить.

Но, ботов это остудило. Переходы из соц сетей и других сайтов с подставленным рефером пропали. Остались только прямые заходы. И трафик пополз вверх, видимость по позициям подтянулась на 2%.

Очень сильно упала доходность по рекламе и было принято решение ослабить хватку. Стал блокировать по отдельным страницам.

Теперь, вроде, режет только ботов, во всяком случае разгадывание капчи упало до нуля. Доход по рекламе восстановился. Падение трафика и позиций не происходит. Вроде есть рост, но очень-очень медленный.

Попутно нашел много подсетей с хостингов и vps, от туда были плохие переходы. Заблокировал.

Сразу перестали работать всякие автоматические аудиты сайта. Ну они мне и не нужны. Разгадывание капчи там примерно 2-3%. Я думаю это сидящие под vpn. Может я не прав, буду рад услышать в комментариях?

Ну и напоследок самое главное: как не помешать нашим любимым роботам от гугла и яндекса. Я реализовал так:

Надеюсь что мой опыт кому-то поможет. Буду рад услышать замечания и предложения. Строго не ругайте, первый раз публикуюсь здесь.

Можете дать код, протестирую у себя?

Вот самое примитивное решение

(особо не тестировал)

нужно вставить этот код в файл, который вызывается на всех страницах сайта

У меня уже был кусок кода, отвечающий за блокировки, и я его слегка доработал., там используется очень много методов разных сторонних классов, поэтому чистого решения для этого у меня нет, даже если дам код, он у вас просто не заработает, потому что он тянет очень много зависимостей.