Выполнить статическую привязку arp что это

Методы привязки пользователя к своему IP в сети

Существует множество типов сетей с различным устройством и принципами идентификации пользователей для подсчета трафика, нарезки тарифных скоростей и ограничения доступа в сеть неплательщикам.

У каждого из вариантов есть свои особенности и свои недостатки

В этой статье я постараюсь рассказать о наиболее используемых методах идентификации пользователей которые успешно применяются в сетях небольших и крупных провайдерах

Привязки на основе так называемого VPN:

Идентификация пользователя и доступ в сеть осуществляется на основе проверки его имени пользователя и пароля (login/password)

1) PPTP,L2tp – чаще всего применяются в сетях с неуправляемым оборудованием или

неуправляемых сегментах сети (исключения Корбина-Телеком + возможно еще

какие-то сети)

При такой схеме идентификация клиента – для выхода в Интернет надо поднять

VPN туннель, идентификация пользователя происходит по логину/паролю. Далее

на основе этих атрибутов VPN сервер делает запрос к Radius-у и тот уже говорит

выпускать или нет клиента в сеть + возможную тарифную скорость этого клиента

(если шейпинг осуществляется средствами самого VPN сервера)

2) PPPoE – применяется в сетях с управляемым оборудованием (есть люди которые и в неуправляемых

сегментах его применяют, но это большой риск так-как существует большая вероятность появление левых

PPPoE серверов со всеми вытекающими). На сколько знаю применяется эта схема идентификации

пользователя у операторов Стрим-ТВ и Петерстар, данная схема очень похожа на схему с использованием

PPTP(PPPoE сервер + radius)

3) OpenVPN – теоритечески возможно и с его помощью авторизоввывать пользователей, но практическое

использование его для таких целей не встречал, если есть такие операторы – ткните носом 🙂

Так называемая схема БезВПН:

Идентификация пользователя в данном случае производится на основе его IP адреса, который необходимо защитить от подмены

Почти все эти схемы могут успешно использоваться в сетях со статическими IP адресами или в случае использования DHCP

1) IP-Mac-Binding, чаще всего используется в сетях построенных на коммутаторах D-Link. В данном случае средствами коммутатора осуществляется привязка IP адреса и MAC адреса к определенному порту коммутатора (в зависимости от коммутатора и настройки функции могут анализироваться ARP пакеты или TCP/IP пакеты), в случае несовпадения этой привязки MAC адрес пользователя просто блочится на коммутаторе и пакеты от пользователя никуда не идут. При использовании DHCP могут быть нюансы – клиент отправил DHCP запрос, а свитч его заблочил за несовпадение привязки 🙂 Естественно DHCP сервер должен отдавать прописанному маку – конкретный IP. Не совсем дружелюбный способ по отношению к пользователю ибо после смены устройства подключенного в сети измениться и MAC адрес пользователя, т.е пользователю придется звонить в саппорт оператора и просить изменить MAC адрес привязки

2) Привязка MAC адреса к порту

Такой метод привязки пользователя к порту тоже используется но не часто.

Алгоритм простой, просто привязывается MAC адрес сетевой карточки клиента к порту коммутатора, от подмены IP адресов не спасает, зато доставляет головную боль клиенту и оператору.

3) Статическая ARP таблица (на маршрутизаторе или коммутаторе 3-го уровня), очень часто используется при использовании неуправляемых коммутаторов на уровне доступа

При данной привязке пользователя к порту в ARP таблице на маршрутизаторе или коммутаторе за конкретным IP пользователя закрепляется его MAC адрес, метод тоже неудобный для пользователя + существует вероятность того что умный пользователь все-таки сможет выйти под чужим IP адресом, просто сменив MAC адрес своей сетевой карточки, такая привязка обходится за 2 минуты 🙂

Возможна вариация со статической ARP таблицей и привязкой определенного MAC-а к порту коммутатора, этот способ более грамотен чем просто статический ARP или простая привязка MAC-а на порт и следовательно более секурна, т.к в данном случае клиент то IP сменить свой может, а вот подставить чужой MAC адрес – нет.

4) Привязка пользователя к порту с помощью ACL (access control list) коммутатора, используется в моем случае. Немного неудобный для оператора способ привязки пользователя, но самый дружелюбный к нему. При данной привязке на коммутаторе создаются правила вида:

— — Разрешить

— — Запретить

Данный способ удобен тем – что пользователь может сколько угодно сменять MAC

Адрес и получать доступ в сеть, но при смене своего IP – коммутатор его не

Пропустит

5) По своему VLAN-у на пользователя

Как таковой привязки пользователя нету, просто пользователю выделяется свой VLAN и своя сеть, а там он в нем пусть творит что хочет :). Ресурсоемкий и имхо не совсем удобный метод, но красивый. Чаще всего используется для Юридических клиентов

6) Различные Web Based и 802.1x привязки – можно даже не рассматривать. В данном случае клиент идентифицируется по связке login/password и на основании этих данных выпускается в сеть. От метода VPN отличается только тем что нет необходимости поднимать VPN туннель

7) Отсутствие привязки вообще.

Существует и такой метод и даже где-то используется, но нету никаких гарантий

что пользователи начнут мешать друг другу и воровать Интернет методом смены

своего IP на IP соседа, хотя в наш век безлимиток вполне доступен для жизни

Протокол ARP и «с чем его едят» (дополнено)

Спасибо хабраюзеру hardex за публикацию первоначальной статьи, а также всем, кто плюсанул в карму для возможности моей собственноручной публикации. Теперь дополненная версия с учетом пожеланий и дополнений. Добро пожаловать под кат.

Доброго времени суток, дорогие хабраюзеры. Этой статьей я хочу начать цикл повествования о протоколах, которые помогают нам прозрачно, быстро и надежно обмениваться информацией. И начать с протокола ARP.

Как известно, адресация в сети Internet представляет собой 32-битовую последовательность 0 и 1, называющихся IP-адресами. Но непосредственно связь между двумя устройствами в сети осуществляется по адресам канального уровня (MAC-адресам).

Так вот, для определения соответствия между логическим адресом сетевого уровня (IP) и физическим адресом устройства (MAC) используется описанный в RFC 826 протокол ARP (Address Resolution Protocol, протокол разрешения адресов).

ARP состоит из двух частей. Первая – определяет физический адрес при посылке пакета, вторая – отвечает на запросы других станций.

Протокол имеет буферную память (ARP-таблицу), в которой хранятся пары адресов (IP-адрес, MAC-адрес) с целью уменьшения количества посылаемых запросов, следовательно, экономии трафика и ресурсов.

Пример ARP-таблицы.

192.168.1.1 08:10:29:00:2F:C3

192.168.1.2 08:30:39:00:2F:C4

Слева – IP-адреса, справа – MAC-адреса.

Прежде, чем подключиться к одному из устройств, IP-протокол проверяет, есть ли в его ARP-таблице запись о соответствующем устройстве. Если такая запись имеется, то происходит непосредственно подключение и передача пакетов. Если же нет, то посылается широковещательный ARP-запрос, который выясняет, какому из устройств принадлежит IP-адрес. Идентифицировав себя, устройство посылает в ответ свой MAC-адрес, а в ARP-таблицу отправителя заносится соответствующая запись.

Записи ARP-таблицы бывают двух вид видов: статические и динамические. Статические добавляются самим пользователем, динамические же – создаются и удаляются автоматически. При этом в ARP-таблице всегда хранится широковещательный физический адрес FF:FF:FF:FF:FF:FF (в Linux и Windows).

Создать запись в ARP-таблице просто (через командную строку):

Вывести записи ARP-таблицы:

После добавления записи в таблицу ей присваивается таймер. При этом, если запись не используется первые 2 минуты, то удаляется, а если используется, то время ее жизни продлевается еще на 2 минуты, при этом максимально – 10 минут для Windows и Linux (FreeBSD – 20 минут, Cisco IOS – 4 часа), после чего производится новый широковещательный ARP-запрос.

Сообщения ARP не имеют фиксированного формата заголовка и при передаче по сети инкапсулируются в поле данных канального уровня

Формат сообщения ARP.

А вот как происходит определение маршрута с участием протокола ARP.

Пусть отправитель A и получатель B имеют свои адреса с указанием маски подсети.

Главным достоинством проткола ARP является его простота, что порождает в себе и главный его недостаток – абсолютную незащищенность, так как протокол не проверяет подлинность пакетов, и, в результате, можно осуществить подмену записей в ARP-таблице (материал для отдельной статьи), вклинившись между отправителем и получателем.

Бороться с этим недостатком можно, вручную вбивая записи в ARP-таблицу, что добавляет много рутинной работы как при формировании таблицы, так и последующем ее сопровождении в ходе модификации сети.

Существуют еще протоколы InARP (Inverse ARP), который выполняет обратную функцую: по заданному физическому адресу ищется логический получателя, и RARP (Reverse ARP), который схож с InARP, только он ищет логический адрес отправителя.

В целом, протокол ARP универсален для любых сетей, но используется только в IP и широковещательных (Ethernet, WiFi, WiMax и т.д.) сетях, как наиболее широко распространенных, что делает его незаменимым при поиске соответствий между логическими и физическими адресами.

Как избежать подмены (атаки) ARP?

Address Resolution Protocol (ARP) – это стандартный сетевой протокол поиска MAC-адреса узла, когда известен только его IP-адрес. В случае подмены адреса атака ARP негативно влияет на всю сеть при её возникновении.

Существует два возможных вида атак ARP, одни направлены на маршрутизаторы, а другие – на компьютеры. Оба типа атак могут возникнуть одновременно. В любом случае, если в сети присутствует подмена ARP, данные между компьютерами и маршрутизаторами будут отсылаться к некорректному адресату (на неправильный MAC-адрес) и сеть не будет нормально работать.

Поскольку существует два вида подмены, нужно предупредить их возникновение как на маршрутизаторе, так и на компьютере.

Когда вы активируете функцию предупреждения подмены ARP (IP Address & MAC Address binding) на маршрутизаторе TP-Link, необходимо назначить вашему компьютеру статический IP-адрес. В противном случае возможна некорректная работа функции после выполнения привязки МАС и IP адресов.

(2) Укажите Disable (Отключить) возле поля DHCP Server ( DHCP Сервер).

(3) Нажмите Save (Сохранить), чтобы сохранить настройки.

Как настроить функцию предупреждения подмены ARP на маршрутизаторе?

Откройте браузер и в адресной строке введите сетевой IP адрес маршрутизатора, по умолчанию это 192.168.1.1. Нажмите Enter (Ввод).

Выберите Enable ARP Binding (Активация привязки ARP ), затем нажмите Save (Сохранить).

Если данные таблицы ARP правильные, пожалуйста, нажмите Load All (Загрузить все) и Bind All (Выполнить привязку всех), после чего все IP и MAC-адреса ваших компьютеров, перечисленные в списке ARP, будут связаны.

В противном случае введите адреса вручную.

(1) Нажмите Add New (Добавить), чтобы ввести адреса для привязки.

(2) Активируйте опцию Bind (Привязка) и введите МАС и IP адрес вашего компьютера.

Вы должны знать МАС адреса компьютеров, для которых хотите открыть доступ в Интернет. Вы можете узнать МАС адрес с помощью командной строки.

(2) Введите ipconfig / all в диалоговом окне, нажмите Enter (Ввод), и вы увидите всю адресную информацию компьютера.

Нажмите Save (Сохранить) для сохранения настроек.

Как настроить функцию предупреждения подмены ARP на компьютере?

Программа ARP является встроенной командой операционных систем от Microsoft, поэтому ее можно использовать в командной строке.

Теперь, после добавления записи arp привязки на компьютере, информация, отправляемая на маршрутизатор, не будет отправлена в ином направлении. Статическая привязка ARP будет существовать до перезагрузки компьютера. После перезагрузки её приходится задавать заново.

Как установить автоматическое выполнение привязки без повторения всей вышеописанной операции заново?

После этого команда ARP будет выполняться автоматически при каждом запуске компьютера.

MikroTik: Настройка DHCP Server. Примеры DHCP + ARP

В этой статье мы выполним настройку DHCP сервера на Mikrotik. Узнаем, как сделать привязку IP клиента к MAC-адресу и повысить безопасность сети используя связку DHCP + ARP с подробным описанием.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Для чего на Mikrotik настраивать DHCP Сервер

Современную инфраструктуру сети трудно представить без использования протокола DHCP, который позволяет хостам автоматически получать заданные настройки, для работы в локальной сети предприятия, исключая фактор человеческой ошибки. Принцип работы протокола прост и заключается в следующем:

Оборудование с помощью клиента DHCP посылает запрос на сервер DHCP, который отвечает клиенту, выдавая и присваивая необходимые параметры сетевому оборудованию (IP-адрес, маска сети, шлюз, DNS и т.д.).

Настройка DHCP Server на роутере Mikrotik

Есть два способа настройки DHCP Сервера на Mikrotik:

Mikrotik. Настройка DHCP сервера с помощью мастера настройки.

Этот способ подойдет новичкам. Позволяет настроить DHCP server на роутере Mikrotik для получения основных параметров сети. Для быстрой настройки требуется выполнить:

Выберем интерфейс, на котором будет работать DHCP-сервер:

Указываем адрес и маску подсети. Маску можно указать сокращенным видом (/24), либо полным адресом (255.255.255.0):

Задаем адрес шлюза сети по умолчанию (в нашем случае — это ip адрес Mikrotik):

Назначим диапазон, из которого хосты сети будут получать IP-адрес:

Зададим время, на которое DHCP Server будет предоставлять аренду настроек устройствам:

Установим это значение равное 5 дням. Если у вас кафе, то логично задать меньшее значение.

На этом быстрая настройка DHCP сервера Mikrotik закончена.

Mikrotik. Ручная настройка DHCP Server

Данный метод позволяет более детально настроить DHCP сервер на маршрутизаторе Mikrotik, назначая все параметры вручную.

Сперва создадим пул адресов:

Зададим имя и адресное пространство пула:

Далее переходим по вкладкам:

В следующем окне настроим основные параметры DHCP сервера:

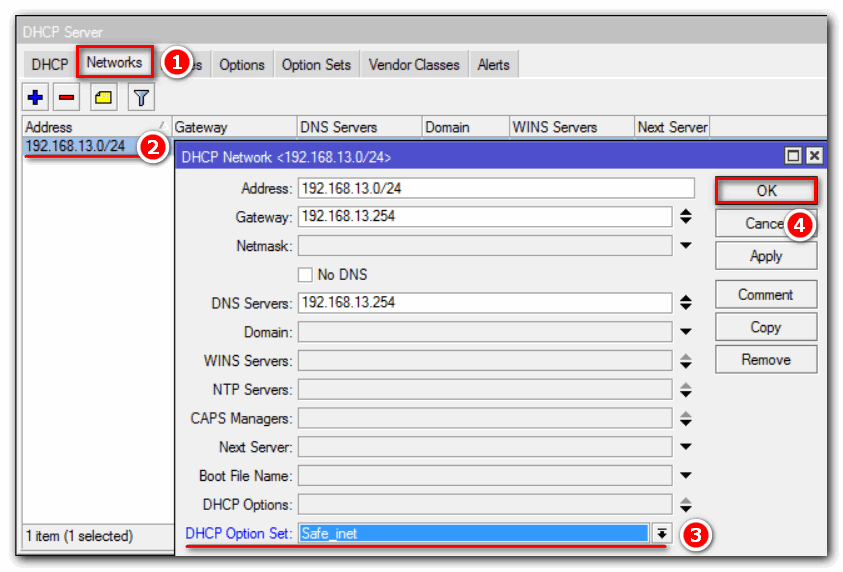

Перейдем к настройке сетевых параметров, которые будет получать оборудование. Для этого откроем вкладку:

Дополнительные настройки DHCP-сервера на Mikrotik

Кроме основных параметров сети, Mikrotik позволяет настроить параметры DHCP более гибко. Рассмотрим несколько готовых решений.

Сетевая загрузка рабочих станций по PXE

Итак, у меня настроен LTSP сервер на Ubuntu. Я хочу, чтобы при загрузке тонкий клиент получал адрес TFTP сервера и скачивал образ ОС.

Для этого откроем сетевые настройки на вкладке Networks:

И укажем дополнительные параметры DHCP:

Привязка клиентов по MAC адресу

Устройства MikroTik позволяют назначить IP-адрес с привязкой по MAC-адресу. Это может понадобиться, когда определенный хост сети должен обладать неизменным IP-адресом. Например, видео-сервер, к которому выполняется удаленное подключение.

Для начала посмотрим все устройства, которые получили настройки на текущий момент.

Из графического интерфейса:

Из командной строки:

Находим устройство, IP-адрес которого хотим привязать по MAC, нажимаем правой кнопкой мыши:

Обратите внимание, что устройства, параметры которому присвоены динамически обозначены буквой «D» вначале. После того как мы назначим статический адрес, эта буква исчезнет.

Двойным нажатием левой кнопкой мыши по устройству откроем окно:

В строке “Address:” мы можем назначить нужный IP-адрес для хоста.

Из консоли:

add address=192.168.13.11 mac-address=XX:XX:XX:XX:XX:XX server=DHCP-LAN

Настройка DHCP options на Mikrotik

При помощи опций DHCP-сервер может сообщать клиенту дополнительные параметры сети. Полный список стандартных опций описан в RFC2132.

Разберем пример настройки DHCP опции с кодом 6 на Mikrotik. С помощью которой мы заменим адрес DNS сервера по умолчанию, на безопасный DNS сервер Яндекса у конкретного устройства или для всей сети компании.

Откроем вкладку “Options” и добавим значение:

Обратите внимание, что IP-адреса указываются в одинарных кавычках.

Если опций несколько, то их объединяют в наборы. Очень удобная функция. Для этого открываем вкладку “Option Sets”:

Чтобы применить созданный набор опций для конкретного клиента, перейдем во вкладку Leases и двойным нажатием левой кнопкой мыши на нужного клиента, откроем его настройки:

Чтобы установить набор опций для всей локальной сети компании, переходим на вкладку Networks и в настройках DHCP назначаем параметр:

ARP Таблицы

ARP протокол служит для определения MAC-адреса по заранее известному IP-адресу.

Работает ARP в следующих режимах:

Режим Reply-only увеличивает безопасность сети, за счет того, что хосты не смогут выйти в интернет с IP-адресом, отличным от указанного в ARP-таблице;

Режим Reply-only, рекомендуется использовать только для маленьких сетей, так как каждое новое устройство необходимо внести в таблицу ARP вручную.

Как настроить ARP записи в Mikrotik

По умолчанию ARP таблица заполняется динамически. Эти данные мы можем увидеть открыв:

А также можем статически привязать IP-адрес MAC нажав на нужную строку и выбрав пункт Make Static:

Таким образом, мы добавили ARP-запись.

Ручное добавление ARP записи Mikrotik

Если необходимо добавить ARP-запись вручную, то сделать это можно следующим образом:

В открывшемся окне зададим значения IP и MAC, указав интерфейс:

Добавляем ARP запись через DHCP на Mikrotik

Чтобы ARP-записи добавлялись при помощи DHCP, выполним следующую настройку:

На странице General отметим галочкой пункт Add ARP For Leases:

Теперь DHCP-сервер на маршрутизаторе Mikrotik будет добавлять ARP-записи в таблицу. Это может быть полезно для небольшой сети. Давайте рассмотрим на примере, как можно повысить безопасность сети, используя данную функцию.

DHCP + ARP в Mikrotik. Повышаем безопасность локальной сети

В данном “кейсе” мы модифицируем конфигурацию DHCP сервера, показанную в данной статье, таким образом, что IP-адреса будут выдаваться из существующих записей, добавляя ARP запись. И переведем ARP протокол для внутренней сети в режим Reply-only, чтобы маршрутизатор Mikrotik выполнял только ответы на ARP-запросы.

Для начала назначим статический IP для хоста в сети:

Нажатием правой кнопкой мыши по устройству, выбираем пункт Make Static:

Далее переходим на вкладку DHCP и двойным нажатием открываем свойства.

На странице General меняем настройки:

Следующим шагом настроим режим reply-only для ARP, на интерфейсе Bridge:

На этом настройка закончена. Теперь наш DHCP-Сервер выдает сетевые настройки только тем устройствам, MAC адрес которых присутствует в таблице. При этом заполняет ARP таблицу, запрещая хостам которых нет в таблице доступ в интернет.

Полезно будет ознакомиться со статьями:

Надеюсь, данная статья была вам полезна. Если возникли вопросы пишите в комментарии.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Как настроить привязку IP‑ и MAC‑адресов на маршрутизаторах Wi‑Fi с новым логотипом?

Привязка IP- и MAC-адресов, а именно привязка ARP (Address Resolution Protocol — протокол разрешения адресов), используется для привязки IP‑адреса сетевого устройства к его MAC‑адресу. Это позволяет предотвратить подмену ARP и другие атаки ARP, запретив доступ к сети устройству с совпадающим IP‑адресом в списке привязки, но c нераспознанным MAC‑адресом.

Я хочу: Предотвратить спуфинг и атаки ARP.

1. Войдите в веб-интерфейс маршрутизатора. Если вы не знаете, как это сделать, обратитесь к FAQ1 или FAQ2

2. Перейдите в Дополнительные настройки> Защита > Привязка IP— и MAC— адресов.

3. Включите Привязывание ARP.

4. Привяжите устройства так, как вам нужно.

Чтобы привязать подключённое устройство:

Нажмите

Чтобы привязать неподключённое устройство

1. Нажмите Добавить в разделе Таблица привязки.

2. Введите MAC-адрес и IP-адрес, которые вы хотите привязать. Введите Описание для этой привязки.

3. Установите флажок Включить и нажмите ОК.

Готово! Теперь можно не беспокоиться о спуфинге и атаках ARP!

Более подробная информация о каждой функции и конфигурации доступна в Центре загрузок, где вы также сможете скачать руководство по своему продукту.