Входит в сегмент с vlan keenetic что это

Твой Сетевичок

Все о локальных сетях и сетевом оборудовании

Как настроить vlan на zyxel keenetic?

Иногда сетевым администраторам необходимо настроить несколько подсетей на одном роутере zyxel keenetic: например, чтобы часть клиентов получала свободный доступ в интернет, а подключенные к другому порту пользователи имели только доступ к локальной сети.

И в данной статье будет рассмотрен пример настройки vlan на роутере zyxel keenetic и создания нескольких подсетей на основе одного маршрутизатора.

Настройка vlan для доступа в интернет на zyxel

Для настройки vlan на zyxel keenetic вам понадобится доступ к маршрутизатору через консоль «Telnet». Если у вас операционная система Windows 7, то нужно активировать «Telnet клиент». Для этого зайдите в «Панель управления» через меню «Пуск» и кликните по вкладке «Программы и компоненты».

В открывшемся окне «Удаление или изменение программ» зайдите на вкладку «Включение компонентов Windows» в левом верхнем углу и в открывшемся окне поставьте галочку на строке «клиент Telnet».

Ваш telnet клиент активирован, теперь нужно зайти в программу и подключиться к маршрутизатору zyxel keenetic. Вновь заходим в меню «Пуск», в строке поиска пишем «cmd» и нажимаем «Enter»: отроется окно режима командной строки.

Вводите команду «Telnet 192.168.1.1» и – если все сделано правильно – появится окно приглашения ввода логина и пароля маршрутизатора. Если вы еще не настраивали свой интернет центр, то пароль вводить не надо (желательно все-таки обезопасить соединение и потом поставить пароль). Если вы правильно авторизовались, то появится окно «Командной строки CLI»: иными словами вы зашли в режим управления и редактирования настроек вашего маршрутизатора.

После проделанных действий, нужно правильно распределить ip адреса в вашей сети.

В данном примере маршрутизатор zyxel keenetic будет иметь IP адрес 192.168.1.1, сегмент сети с доступом в интернет будет иметь IP адрес 192.168.0.1\24, а подсеть с доступом только к локальной сети будет иметь IP адрес 192.168.2.0.\24

То есть порты 1.2.3 будут подключены к первой VLAN, а порт 4 будет подключен ко второй.

Настройка сервера на zyxel keenetic для двух подсетей

Теперь вам нужно создать виртуальную сеть для четвертого порта. Для этого нужно ввести команды:

Теперь нужно задать IP вашей сети и добавить правило безопасности. Для этого вводим очередные команды.

Задаем активацию интерфейса командами:

Следующее наше действие – это объединение посредством моста Wi-Fi и интерфейса.

Обратите внимание, что перед тем как настраивать zyxel keenetic в режиме моста и добавлять интерфейсы в «мост», следует удалить ваш Wi-Fi интерфейс, который именуется как Bridge0.

Теперь можно создать для вашей виртуальной сети под номером три свой мост, так как она уже не связана ни с одним из интерфейсов.

Теперь наш интерфейс надо привязать к диапазону IP адресов: для этого вводим следующие команды.

Потом даем разрешение между нашими сетями.

Теперь нужно, чтобы ваш роутер zyxel keenetic сохранил все ваши действия в памяти. Для этого введите команду:

Как видно из примера доступ в интернет на роутере zyxel keenetic блокируется через отключение NAT в локальной сети под номером два, если же интернет станет необходим для данной сети, то вам нужно будет просто включить NAT

После проделанных действий ваш маршрутизатор полностью настроен (не забудьте установить пароль, если он не установлен).

Zyxel keenetic: настройка iptv ростелеком vlan

Еще один пример настройки VLAN на Zyxel keenetic – это распределение портов для интернета и IP- телевидения.

Вся настройка будет осуществляться через web интерфейс роутера. Для этого пишем в адресной строке браузера IP адрес для авторизации нашего маршрутизатора

Затем кликните на вкладку «интернет», перейдите в окно «IPOE» и нажмите «добавить интерфейс»

Далее обозначаем наше подключение как «интернет», затем прописываем настройки интернета, который вам выдал ваш провайдер в строке «Идентификатор сети (VLAN ID)».

Обратите внимание, что данное подключение создаётся для нулевого разъёма.

Теперь нужно создать следующее соединение. Для этого опять добавляем новый интерфейс и прописываем его соответственно настройкам вашего IP телевидения, ставим галочку напротив порта под номером четыре, что означает включение этого порта для цифрового вещания (именно к нему и будет подключаться тв приставка).

И в завершении настроек кликните на вкладку «PPPoE/VPN», нажмите «добавить соединение» и внесите настройки.

На этом настройка вашего роутера Zyxel keenetic окончена.

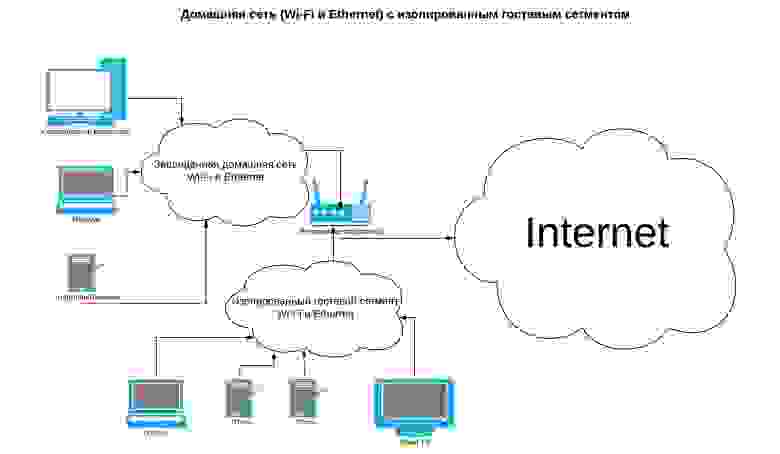

Безопасная домашняя сеть: создаём изолированный сегмент для гостей

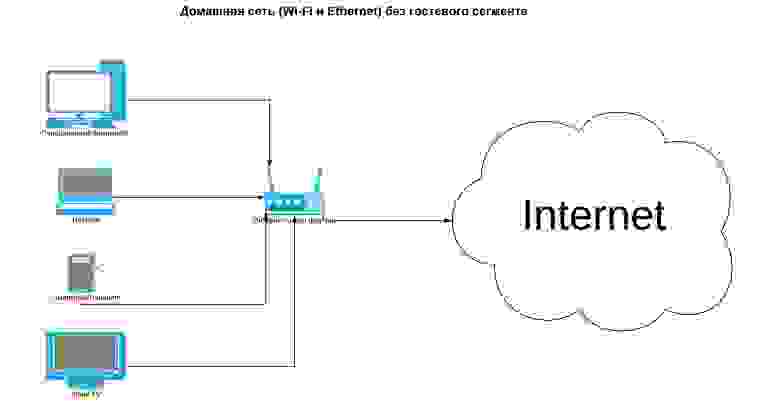

Сегодня практически в каждой квартире есть домашняя сеть, к которой подключаются стационарные компьютеры, ноутбуки, хранилища данных (NAS), медиаплееры, умные телевизоры, а также смартфоны, планшеты и другие носимые устройства. Используются либо проводные (Ethernet), либо беспроводные (Wi-Fi) соединения и протоколы TCP/IP. С развитием технологий Интернета вещей в Сеть вышла бытовая техника — холодильники, кофеварки, кондиционеры и даже электроустановочное оборудование. Благодаря решениям «Умный дом» мы можем управлять яркостью освещения, дистанционно настраивать микроклимат в помещениях, включать и выключать различные приборы — это здорово облегчает жизнь, но может создать владельцу продвинутых решений нешуточные проблемы.

Изолируем сети Wi-Fi

В корпоративных сетях проблема решается просто — там есть управляемые коммутаторы с поддержкой виртуальных локальных сетей (VLAN), разнообразные маршрутизаторы, межсетевые экраны и точки беспроводного доступа — соорудить нужное количество изолированных сегментов можно за пару часов. С помощью устройства Traffic Inspector Next Generation (TING), например, задача решается буквально в несколько кликов. Достаточно подключить коммутатор гостевого сегмента сети в отдельный порт Ethernet и создать правила firewall. Для дома такой вариант не годится из-за высокой стоимости оборудования — чаще всего сетью у нас управляет одно устройство, объединяющее функции маршрутизатора, коммутатора, беспроводной точки доступа и бог знает чего ещё.

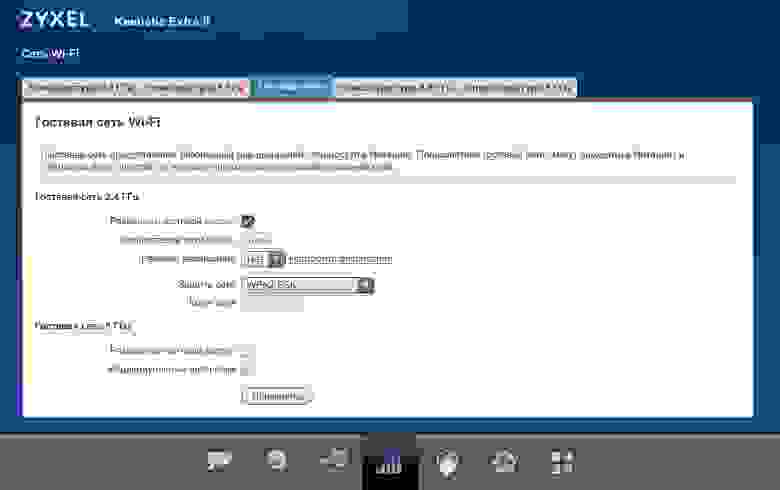

К счастью, современные бытовые роутеры (хотя их правильнее называть интернет-центрами) тоже стали очень умными и почти во всех из них, кроме разве что совсем уж бюджетных, присутствует возможность создать изолированную гостевую сеть Wi-Fi. Надёжность этой самой изоляции — вопрос для отдельной статьи, сегодня мы не будем исследовать прошивки бытовых устройств разных производителей. В качестве примера возьмём ZyXEL Keenetic Extra II. Сейчас эта линейка стала называться просто Keenetic, но в наши руки попал аппарат, выпущенный ещё под маркой ZyXEL.

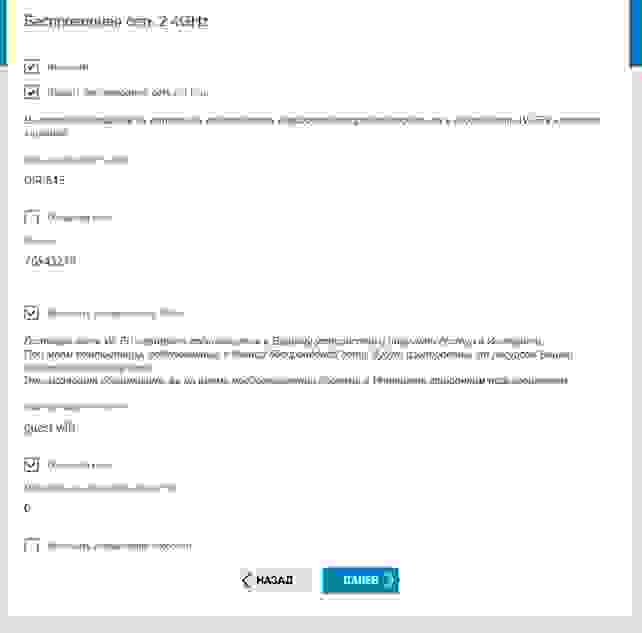

Настройка через веб-интерфейс не вызовет затруднений даже у начинающих — несколько кликов, и у нас появилась отдельная беспроводная сеть со своим SSID, защитой WPA2 и паролем для доступа. В неё можно пускать гостей, а также включать телевизоры и плееры с давно не обновлявшейся прошивкой или других клиентов, которым вы не особенно доверяете. В большинстве устройств прочих производителей эта функция, повторимся, тоже присутствует и включается аналогично. Вот так, например, задача решается в прошивках роутеров D-Link с помощью мастера настройки.

Скриншот с сайта производителя

Добавить гостевую сеть можно, когда устройство уже настроено и работает.

Скриншот с сайта производителя

Скриншот с сайта производителя

Как видите, всё достаточно просто, далее мы перейдём к обсуждению более тонких материй.

Изолируем сети Ethernet

Помимо подключающихся к беспроводной сети клиентов нам могут попасться устройства с проводным интерфейсом. Знатоки скажут, что для создания изолированных сегментов Ethernet используются так называемые VLAN — виртуальные локальные сети. Некоторые бытовые роутеры поддерживают эту функциональность, но здесь задача усложняется. Хотелось бы не просто сделать отдельный сегмент, нам нужно объединить порты для проводного подключения с беспроводной гостевой сетью на одном роутере. Это по зубам далеко не всякому бытовому устройству: поверхностный анализ показывает, что кроме интернет-центров Keenetic добавлять порты Ethernet в единый с сетью Wi-Fi гостевой сегмент умеют ещё модели линейки MikroTik, но процесс их настройки уже не столь очевиден. Если говорить о сравнимых по цене бытовых роутерах, решить задачу за пару кликов в веб-интерфейсе может только Keenetic.

Как видите, подопытный легко справился с проблемой, и здесь стоит обратить внимание на ещё одну интересную функцию — вы также можете изолировать беспроводных клиентов гостевой сети друг от друга. Это очень полезно: заражённый зловредом смартфон вашего приятеля выйдет в Интернет, но атаковать другие устройства даже в гостевой сети он не сможет. Если в вашем роутере есть подобная функция, стоит обязательно включить её, хотя это ограничит возможности взаимодействия клиентов — скажем, подружить телевизор с медиаплеером через Wi-Fi уже не получится, придётся использовать проводное соединение. На этом этапе наша домашняя сеть выглядит более защищённой.

Что в итоге?

Количество угроз безопасности год от года растёт, а производители умных устройств далеко не всегда уделяют достаточно внимания своевременному выпуску обновлений. В такой ситуации у нас есть только один выход — дифференциация клиентов домашней сети и создание для них изолированных сегментов. Для этого не нужно покупать оборудование за десятки тысяч рублей, с задачей вполне может справиться относительно недорогой бытовой интернет-центр. Здесь хотелось бы предостеречь читателей от покупки устройств бюджетных брендов. Железо сейчас почти у всех производителей более или менее одинаковое, а вот качество встроенного софта очень разное. Как и длительность цикла поддержки выпущенных моделей. Даже с достаточно простой задачей объединения в изолированном сегменте проводной и беспроводной сети справится далеко не каждый бытовой роутер, а у вас могут возникнуть и более сложные. Иногда требуется настройка дополнительных сегментов или DNS-фильтрация для доступа только к безопасным хостам, в больших помещениях приходится подключать клиентов Wi-Fi к гостевой сети через внешние точки доступа и т.д. и т.п. Помимо вопросов безопасности есть и другие проблемы: в публичных сетях нужно обеспечить регистрацию клиентов в соответствии с требованиями Федерального закона № 97 «Об информации, информационных технологиях и о защите информации». Недорогие устройства способны решать такие задачи, но далеко не все — функциональные возможности встроенного софта у них, повторимся, очень разные.

Настройка VLAN на Zyxel Keenetic

Если в вашей сети оконечным оборудованием является роутер Zyxel Keenetic, но авторизацию пользователей Wi-Fi по каким-либо причинам вы хотите настроить на другом оборудовании (например, у вас несколько Zyxel Keenetic и вы хотите сделать бесшовный роуминг), то вам необходимо использовать механизм VLAN 802.1q. Использование VLAN позволит отделить служебный трафик от гостевого.

Перевод Keenetic в режим Точка доступа/Ретранслятор

Перед началом настройки необходимо перевести роутер в режим Точка доступа/Ретранслятор.

Устройство по умолчанию получит IP-адрес по DHCP от вышестоящего роутера. Если IP-адрес не был получен, то устройству назначается служебный статический IP-адрес 192.168.1.3. При появлении DHCP-сервера в сети служебный IP-адрес автоматически сбрасывается и подключиться к WEB-конфигуратору будет можно только по новому IP-адресу, который будет получен от главного роутера по DHCP.

Для переключения режима работы на моделях с 4-позиционным переключателем установите его в положение «D» (Точка доступа), в моделях с 2-позиционным переключателем в положение «B» (Ретранслятор). В других моделях Keenetic переключение режима работы нужно выполнить через WEB-интерфейс.

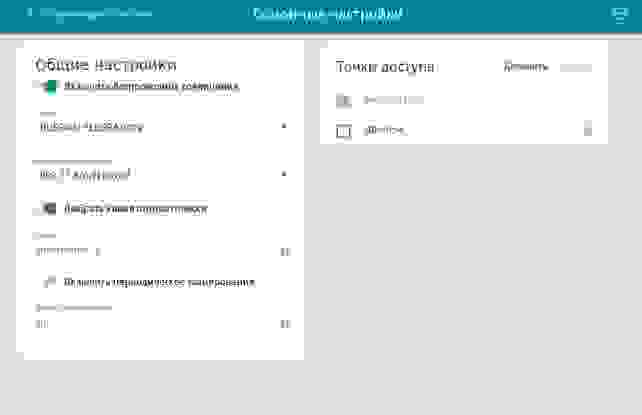

На странице «Общие настройки» нажмите «Изменить режим работы» и установите режим дополнительного интернет-центра «Точка доступа/Ретранслятор».

После необходимо выполнить перезагрузку системы.

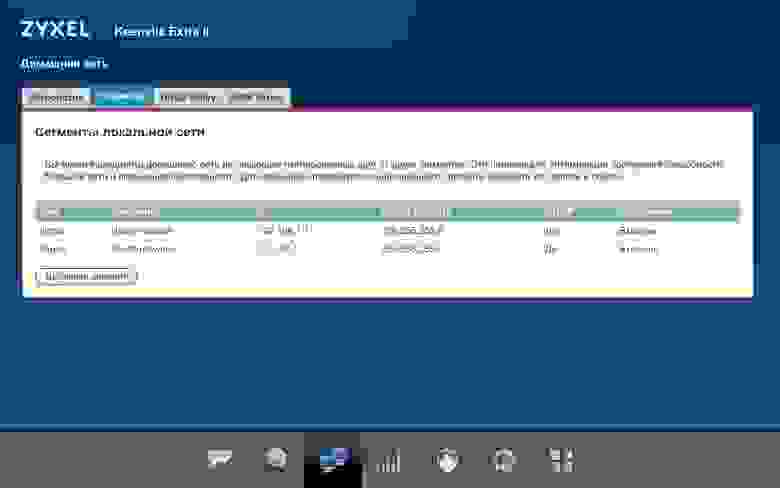

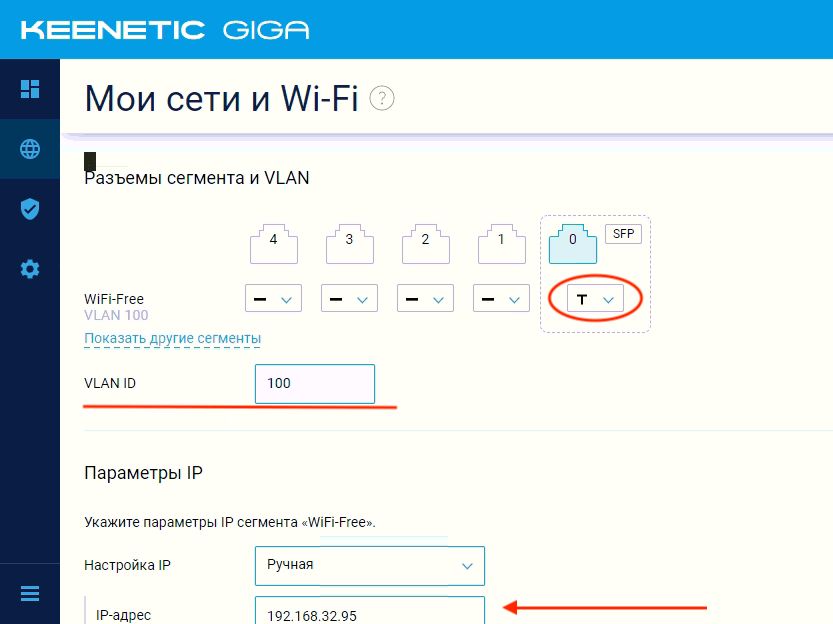

Настройка сегмента и VLAN

Подключитесь на точку доступа через WEB-интерфейс и перейдите в раздел Мои сети и Wi-Fi, создайте новый сегмент сети. Укажите имя и выполните необходимые настройки этого сегмента.

В разделе Разьемы сегмента и VLAN укажите разъем в который входит VLAN и его тэг. В нашем случае это разъем SFP и тэг 100.

В параметрах IP-адрес укажите IP-адрес из рабочей сети для подключения к ней через WEB интерфейс.

Настройка VLAN на точке доступа окончена, теперь необходимо выполнить настройку VLAN на оборудовании, на котором будет терминироваться гостевой трафик.

Online помощник

Cети плюс

Сеть и интернет

Цифровое ТВ

Видеонаблюдение

Новичкам

Опытным пользователям

Безопасность

Настройка VLAN в маршрутизаторе Zyxel Keenetic

В маршрутизаторе Keenetic (с микропрограммой V2) на одном физическом LAN-порту можно настроить два разных VLAN, например, чтобы один VLAN имел полный доступ к ресурсам локальной сети и к Интернету, а другой VLAN (гостевой) имел бы доступ только в Интернет.

Для реализации данной задачи в маршрутизаторе Keenetic (с микропрограммой V2) требуется создать два VLAN, например:

VLAN 3 – для доступа к локальным ресурсам и Интернету,

VLAN 4 – для гостевого доступа.

Примечание: VLAN 2 является служебным. По умолчанию он используется для порта 5 (WAN).

Для каждой VLAN требуется настроить свой DHCP Pool (диапазон IP-адресов, назначаемых по DHCP).

Ограничить доступ к локальным ресурсам и управлению маршрутизатором можно с помощью встроенного межсетевого экрана (Firewall).

Настройку VLAN произведем, например, на 4-м физическом LAN-порту встроенного

Настройку маршрутизатора удобнее выполнять из режима командной строки (CLI) устройства.

1. Подключитесь к интернет-центру через telnet-подключение, используя его IP-адрес и пароль по умолчанию (если не меняли).

| telnet 192.168.1.1 Password: 1234 |

2. Создайте VLAN 3, VLAN 4 и привяжите их к LAN-порту 4 интернет-центра.

| (config)> interface Switch0 (config-if)> port 4 (config-if-port)> mode trunk Trunk mode enabled (config-if-port)> trunk vlan 3 Vlan added to trunk (config-if-port)> trunk vlan 4 (config-if-port)> exit |

3. Установите IP-адрес для интерфейсов Switch0/VLAN3, Switch0/VLAN4 и активируйте созданные интерфейсы. В нашем примере для локальной сети назначаем подсеть 192.168.3.0/24, для гостевой – 192.168.4.0/24.

| (config)> interface Switch0/VLAN3 (config-if)> ip address 192.168.3.1/24 Network address saved. (config-if)> security-level private Interface set as private(config-if)> up Interface enabled. (config-if)> exit (config)> interface Switch0/VLAN4 (config-if)> ip address 192.168.4.1/24 (config-if)> up (config-if)> exit |

4. Создайте DHCP Pool для VLAN 3 (192.168.3.33 — 192.168.3.43) и VLAN 4 (192.168.4.33 — 192.168.4.43).

| (config)> ip dhcp pool HOME3 pool «_HOME2″ has been created. (config-dhcp)> range 192.168.3.33 192.168.3.43 pool «_HOME3″ range has been saved. (config-dhcp)> bind Switch0/VLAN3 pool «_HOME3″ bound to interface Switch0/VLAN3. (config-dhcp)> exit(config)> ip dhcp pool HOME4 pool «_HOME4″ has been created. (config-dhcp)> range 192.168.4.33 192.168.4.43 pool «_HOME2″ range has been saved. (config-dhcp)> bind Switch0/VLAN4 |

5. Настройте межсетевой экран (Firewall) для блокировки доступа с VLAN 4 к управлению интернет-центром Keenetic и к ресурсам корпоративной сети.

| (config)>access-list _WEBADMIN_VLAN4 (config-acl)>deny tcp 0.0.0.0 0.0.0.0 192.168.3.0 255.255.255.0 (config-acl)>deny udp 0.0.0.0 0.0.0.0 192.168.3.0 255.255.255.0 (config-acl)>deny icmp 0.0.0.0 0.0.0.0 192.168.3.0 255.255.255.0 (config-acl)>deny tcp 0.0.0.0 0.0.0.0 192.168.1.0 255.255.255.0 (config-acl)>deny udp 0.0.0.0 0.0.0.0 192.168.1.0 255.255.255.0 (config-acl)>deny icmp 0.0.0.0 0.0.0.0 192.168.1.0 255.255.255.0 (config-acl)>deny tcp 0.0.0.0 0.0.0.0 192.168.4.1 255.255.255.255 (config-acl)>deny udp 0.0.0.0 0.0.0.0 192.168.4.1 255.255.255.255 (config-acl)>deny icmp 0.0.0.0 0.0.0.0 192.168.4.1 255.255.255.255 (config-acl)>exit (config)>interface Switch0/VLAN4 (config-if)>ip access-group _WEBADMIN_VLAN4 in Access group applied (config-if)>exit |

6. Включите NAT (функция трансляции сетевых адресов) для интерфейсов Switch0/VLAN3 и Switch0/VLAN4.

Гостевая Сеть WiFi На Роутере Zyxel Keenetic

Если кто еще не знает, гостевая сеть на роутере Zyxel Keenetic — это такое подключение, при которым устройствам разрешается выходить через него в интернет. Но при этом они не видят другое сетевое оборудование — USB накопители, компьютеры, принтеры и другие, которые подсоединены к нему же, но по кабелю или через основной WiFi. Таким образом ваши гости могут быть онлайн, но не будут «покушаться» на основную домашнюю или офисную локальную сеть.

Гостевая сеть Zyxel Keenetic

Функция настройки гостевой сети на роутере Zyxel Keenetic находится в разделе «Сеть Wi-Fi» (в нижнее меню — это иконка в виде графика приема беспроводного сигнала) во вкладке «Гостевая сеть».

Для включения необходимо поставить галочку на «Разрешить гостевой доступ». После этого задаем:

Для удобства и быстроты подключения новых гаджетов к гостевой сети на роутере Zyxel Keenetic есть возможность дополнительно активировать подключение по технологии WPS и с авторизацией при помощи пароля.

После внесения всех изменений жмем на кнопку «Применить», после чего гостевой доступ заработает без дополнительной перезагрузки роутера и он появится в списке WiFi, доступных для подключения.

В данный момент в прошивке нет возможности сделать ограничение скорости.

Ошибка — нет доступа в интернет в гостевой сети

На практике иногда случается такая ошибка, что в гостевом WiFi Zyxel Keenetic нет доступа в интернет. То есть устройства видят WiFi, коннектятся к нему, но не могут открыть ни один сайт.

Это случается в том случае, если мы пытаемся к нему подключиться с компьютера, к которому уже привязан постоянный IP адрес в основной сети. Это особенность данных маршрутизаторов, которая решается простым отключением статического адреса для данного устройства. Это делается в разделе «Домашняя сеть». Там же в настройках необходимо снять галочку с пункта «Заблокировать доступ в интернет», если она была установлена.

Еще одной причиной ошибки, когда в гостевой сети нет интернета, это активированная функция профиля «Без доступа в интернет» для всех новых устройств. В данном режиме всех клиентов нужно вручную регистрировать в гостевой сети, чтобы они могли выйти в интернет. Для избежания этого просто смените профиль на «Основной»

Настройка гостевого сегмента на маршрутизаторе Keenetic

Теперь поговорим о том, как включить гостевой wifi на новых роутерах Keenetic со светлой админкой. Здесь эта функция находится в меню «Мои сети и WiFi». Для активации необходимо передвинуть виртуальный тумблер, после чего задать название (SSID) и пароль.

IGMP Proxy — разрешение гостевым устройствам работать с IPTV

Если обратили внимание, то вверху рядом со вкладкой «Гостевая сеть» есть еще «+» — это означает, что можно создать сразу несколько гостевых или домашних сетей с разным уровнем доступа.